Les technologies sont en perpétuelle évolution et s’améliorent d’année en année. Les solutions de cybersécurité, toujours plus sophistiquées et diversifiées suite à la multiplication des vulnérabilités logicielles et matérielles, doivent protéger contre une surface d’attaques de plus en plus étendue et plus complexe. Selon Gartner, les attaques contre la chaine logistique (ou supply chain) figurent parmi l’un des 7 risques principaux pour 2022. Mais comment identifier les enjeux, analyser les risques et protéger efficacement les entreprises contre ce type d’attaque ?

Qu’est-ce qu’une attaque sur la chaîne logistique ?

Une attaque sur la chaîne logistique ne cible pas directement les entreprises mais plutôt les logiciels ou composants matériels de ses prestataires. En général, les hackers cherchent à exploiter une faille dans le cycle de développement du fournisseur et à injecter du code malveillant dans une application signée et certifiée. En contaminant les serveurs de mise à jour ou les outils de développement, en insérant du code dans les exécutables, etc…, les hackers peuvent accéder à des maillons qui sont au 2ème ou 3ème niveau dans la chaîne logistique.

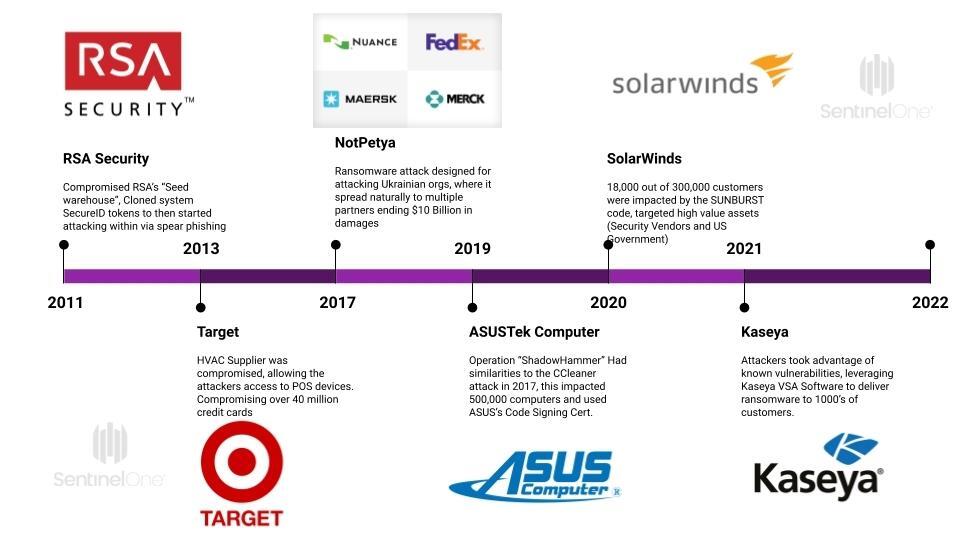

RSA Security (2011), Target (2013), CCleaner (2017), ASUSTek (2019), SolarWinds (2020) ou encore Kaseya (2021) … de nombreuses attaques marquantes sur la chaîne logistique ont eu lieu ces dix dernières années. Il en ressort que les cybercriminels semblent se concentrer principalement sur les points suivants :

- Les logiciels non sécurisés qui sont utilisés dans la construction de systèmes ou de plateformes de mise à jour à grande échelle

- Le développement interne ou le code/firmware spécialisé

- Les certificats pour signer des applications, en se faisant passer pour un produit tiers de confiance ou développé en interne.

- Les dispositifs encore vulnérables, des équipements réseau à l’IoT et aux terminaux de paiements, permettant l’installation et la diffusion de malwares préinstallés.

Comment se protéger contre les attaques sur la chaîne logistique ?

Pour se protéger de ces attaques, il faut encourager les différents fournisseurs et développeurs de logiciels tiers à adopter des pratiques de sécurité fiables, et face à ceux qui ne respectent pas ces normes, se tenir prêt ! En effet, un certain nombre d’autres mesures doivent être adoptées. Tout d’abord, les entreprises doivent s’assurer d’appliquer de scrupuleuses politiques d’intégrité des applications de code afin que seules celles autorisées puissent être exécutées. Pour ce faire, elles peuvent utiliser des mécanismes d’authentifcation SSO ou utiliser une plateforme de contrôle des applications.

Il est également impératif qu’elles s’appuient sur une solution de détection et de réponse des endpoints (EDR) robuste, capable de détecter automatiquement les activités suspectes et de les corriger en temps réel. Elles ont d’ailleurs intérêt à s’assurer que la solution choisie réponde à tous leurs critères et à consulter les évaluations ATT&CK de MITRE pour comparer les produits.

Enfin, en plus de cette solution EDR, elles doivent envisager d’utiliser une plateforme de sécurité ouverte et flexible, capable d’améliorer leur visibilité. Une plateforme unique de détection et de réponse étendue (XDR) permet de gagner en flexibilité, visibilité et sérénité. Cette approche offre également un meilleur ROI et peut rendre une entreprise plus rentable en détectant les tendances et les mauvaises pratiques en interne.

Bien sûr, même avec la meilleure technologie du monde, il est vital que toute entreprise soit préparée à la fuite de données ou au déni de service. Des sauvegardes efficaces et des tests de réinstallation réguliers sont indispensables pour éviter toute altération, catastrophe isolée ou panne matérielle.

Instaurer une culture axée sur la cybersécurité

Mais un système technologique innovant ne suffit pas. Il est également essentiel d’instaurer une culture de la cybersécurité au sein de l’entreprise pour s’assurer que ces investissements technologiques à haut potentiel soient bénéfiques.

Pour mettre en œuvre efficacement une culture axée sur la cybersécurité, il faut :

Autonomiser les collaborateurs – La culture de la cybersécurité permet d’acquérir les compétences sociologiques et psychologiques nécessaires pour intégrer les techniques et processus de cybersécurité.

Donner un sens à la cybersécurité – Au sein de l’entreprise, l’importance des employés, des technologies et des processus de cybersécurité doit être comprise. Les conséquences de l’ignorance du risque technologique et financier de la cybersécurité doivent être abordées.

Établir un partenariat avec les parties prenantes et une collaboration avec les acteurs clés – Un réseau de toutes les parties prenantes en matière de cybersécurité – qui comprend les employés, les gestionnaires, les organismes gouvernementaux, les cadres supérieurs, les conseils d’administration, les fournisseurs de technologie, de conseils et d’éducation et de formation – doit être défini et pris en charge.

Fournir une feuille de route pour l’éducation et la formation – Un programme d’éducation et de formation approprié qui intègre les personnes, les technologies et les processus de cybersécurité doit être intégré et diffusé.

Renforcer l’hygiène de la sécurité des fournisseurs et développeurs

Les fournisseurs et développeurs de logiciels doivent améliorer leur position en matière de sécurité pour éviter les attaques sur la chaîne logistique Pour ce faire, ils doivent tout d’abord maintenir une infrastructure sécurisée autour de la gestion des mises à jour. Il s’agit pour eux d’éviter tout retard dans l’application des correctifs de sécurité pour les vulnérabilités liées aux systèmes d’exploitation ou aux logiciels, d’exiger des contrôles d’intégrité obligatoires pour s’assurer que seuls les outils de confiance peuvent être exécutés dans l’entreprise, d’étudier l’authentification sans mot de passe et d’imposer une authentification multifactorielle (MFA) à tous les administrateurs.

Si ce n’est pas encore fait, il est impératif qu’ils créent des dispositifs de mise à jour de logiciels sécurisés dans le cadre du cycle de vie d’un logiciel sécurisé (SSDLC). Il faut ainsi exiger le SSL pour les canaux de mise à jour et mettre en place un système d’épinglage des certificats. Tout doit être signé, y compris les fichiers de configuration, les scripts, les fichiers XML, … Il faut également faire en sorte que le dispositif de mise à jour ne puisse pas accepter d’entrées ou de commandes génériques et enfin exiger des signatures numériques.

Pour finir, ils doivent développer un plan de réponse aux incidents (IR) pour les attaques sur la chaîne logistique, créer un dosssier d’exploitation et le tester en simulant des attaques.

Les cybercriminels cherchent les meilleures opportunités pour se faire de l’argent facile, et les attaques sur la chaîne logistique continuent d’être leurs moyens préférés. L’utilisation croissante de l’Internet des objets (IdO), dans les voitures et appareils intelligents notamment, et sa croissance dans les secteurs de la santé et de l’industrie/énergie, entrainent une expansion exponentielle de la surface d’attaque dans presque toutes les entreprises. Il est impératif que ces dernières reconsidèrent leurs exigences en matière de cybersécurité, acquièrent une visibilité sur les composantes de la chaîne logistique et adoptent des outils et des pratiques innovantes pour aider à contenir et à prévenir les futures attaques.