Les hauts

Cette semaine, nous tirons notre chapeau à la police roumaine, qui est parvenue à arrêter un groupe de cybercriminels qui, entre autres méfaits, s’en est pris à divers hôpitaux au moyen du ransomware Locky. L’agence de lutte contre le crime organisé et le terrorisme en Roumanie (Direcția de Investigare a Infracțiunilor de Criminalitate Organizată și Terorism ou DIICOT) a mené des perquisitions en Roumaine et en Moldavie, et mis en état d’arrestation quatre suspects soupçonnés d’appartenir à un gang se faisant appeler « Pentaguard ».

En plus d’avoir mis en danger de nombreuses vies en s’en prenant à des services de santé, Pentaguard est soupçonné d’avoir compromis et altéré les sites Web d’organismes publics et gouvernementaux, ainsi que des établissements d’enseignement et des institutions financières.

Les bas

Dans la série des rabat-joie, on apprend que le groupe de pirates Winnti, spécialisé dans les attaques ciblées avancées, a choisi une cible bien particulière pour ses malwares les plus sophistiqués : les développeurs de jeux vidéo. À première vue, la cible peut sembler étonnante lorsque l’on sait que la création de ces malwares exige des efforts considérables et des compétences pointues, sans parler du risque de se faire détecter rapidement par les solutions de sécurité. Ce type de ressources sont généralement mobilisées contre des cibles de grande valeur, comme des entreprises ou des organisations de premier plan, lorsque les cybercriminels savent que le jeu en vaut très largement la chandelle et que le retour sur investissement est garanti.

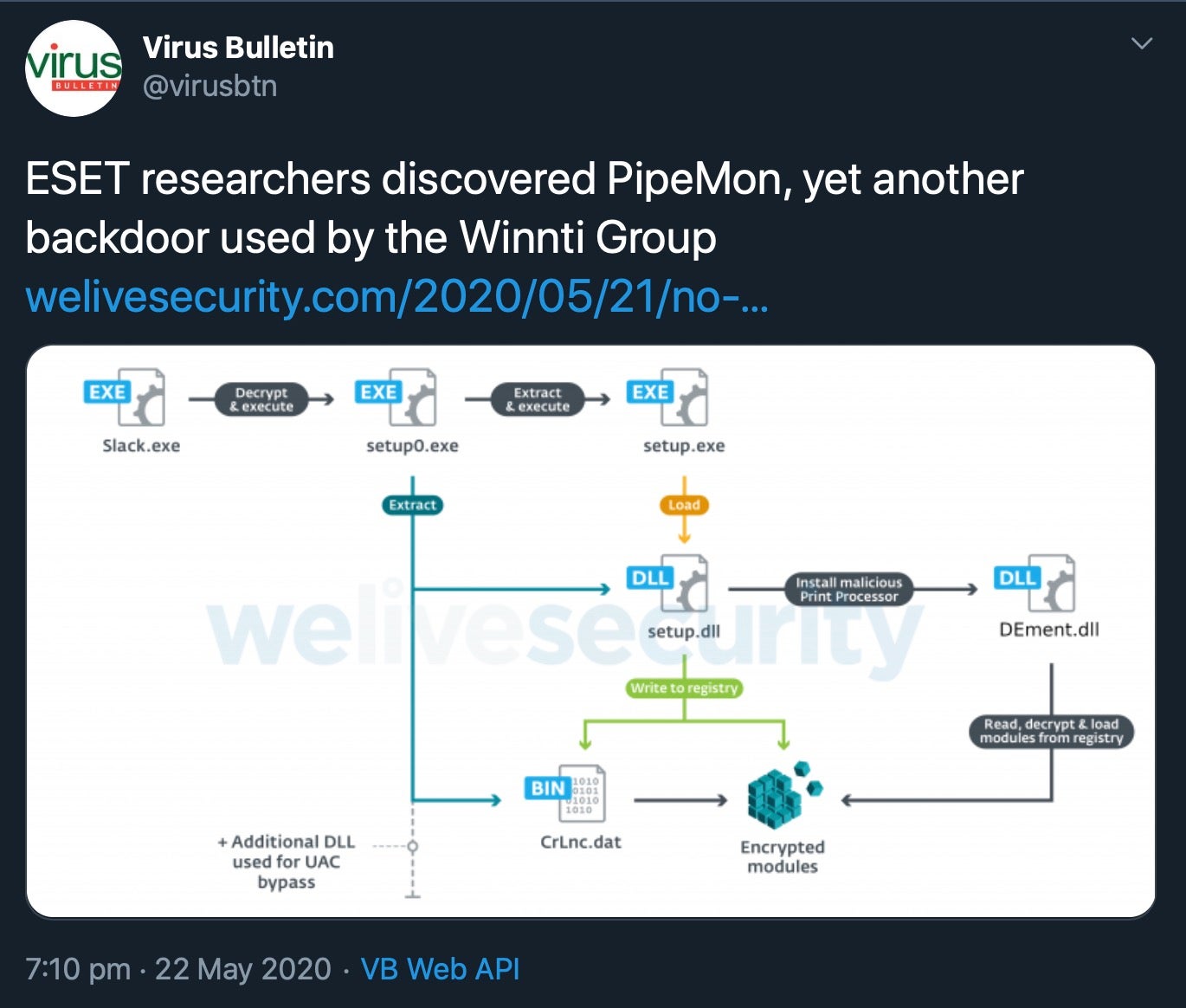

Winnti semble toutefois avoir un certain passif en la matière et les rapports de cette semaine suggèrent que ce malware, qui reste actif en tirant parti des pilotes d’impression Windows exécutés à chaque démarrage, peut non seulement être utilisé dans le cadre d’une attaque contre la chaîne logistique, mais également tirer des revenus en manipulant les monnaies ayant cours dans les jeux. Comme l’a très justement fait remarquer un utilisateur sur un forum de discussion, les plateformes de jeu en ligne massivement multijoueur disposent d’une base de centaines de millions d’utilisateurs, exigent l’exécution de clients logiciels avec des niveaux de privilèges élevés et diffusent des mises à jour forcées ou automatiques que les utilisateurs examinent très rarement. Autrement dit, c’est une véritable aubaine pour les auteurs de malwares et les créateurs de botnets.

Le nouveau malware de Winnti exploite une backdoor inédite, appelée PipeMon en référence aux nombreux canaux (« pipes » en anglais) qu’elle utilise pour communiquer entre les différents modules. On a même pu découvrir que PipeMon avait été installé avec un certificat de signature Windows légitime, dérobé à Nfinity Games lors d’un piratage remontant à 2018. Malgré ce long intervalle, le certificat dérobé n’avait toujours pas été révoqué.

Les tréfonds

Passons maintenant aux cas les plus critiques de l’actualité de la semaine, en commençant par le cas EasyJet. Comme cela a été révélé cette semaine, la plus grande compagnie aérienne du Royaume-Uni est à l’origine de la divulgation des adresses e-mail et des informations de vol d’environ 9 millions de ses clients. Dans le lot, on estime à 2 208 le nombre de clients dont les données de carte bancaire ont également fuité, soit un joli cadeau fait aux cybercriminels. EasyJet indique s’être conformé aux réglementations locales en matière de notification en cas de compromission et l’ensemble des clients affectés recevront un avis le 26 mai au plus tard. Devant cette situation, les clients d’EasyJet devraient être particulièrement vigilants face aux tentatives de phishing et surveiller leurs relevés de compte afin d’identifier d’éventuelles transactions frauduleuses.

Crédit : Getty

Crédit : Getty

Home Chef, le spécialiste des paniers-repas à cuisiner, a été la dernière entreprise en date à confirmer une compromission de données cette semaine, laquelle avait d’abord été annoncée par un courtier en données du darknet jusque-là inconnu : ShinyHunters. Au cours du mois de mai, le groupe avait laissé entendre sur plusieurs forums spécialisés qu’il serait à l’origine d’un certain nombre de compromissions de données de grande ampleur, mais les premières n’avaient présenté que peu d’intérêt. Par exemple, l’annonce faite par le groupe selon laquelle il était en possession de 500 Go de code source Microsoft avait été accueillie avec un certain scepticisme après que l’échantillon de 1 Go publiquement dévoilé s’était avéré n’être qu’une série de documents déjà destinés à la publication.

Le fait que Home Chef et d’autres sites bien connus aient confirmé ces compromissions a étayé la véracité de certaines des affirmations de ShinyHunters. Les chercheurs pensent que la soudaine apparition de ShinyHunters en tant qu’acteur majeur sur le marché noir des données est la preuve qu’il s’agirait en fait d’un opérateur aguerri qui cherche à assumer une nouvelle identité. Quoi qu’il en soit, de telles compromissions ne font que susciter l’inquiétude des clients affectés, tout en ayant des effets particulièrement préjudiciables sur la réputation des entreprises concernées.