Comme tous les ans à cette même période, les évaluations ATT&CK de MITRE Engenuity sont arrivées à leur terme. Un moment important pour les experts en technologies à travers le monde, qui attendent, avec beaucoup d’intérêt, les résultats. Chez SentinelOne, nous soutenons avec conviction le travail de la fondation MITRE Engenuity qui n’a de cesse de développer et d’enrichir le langage de la cybersécurité pour mieux décrire les modes opératoires des cybercriminels. Si les évaluations ATT&CK ont acquis une telle notoriété, c’est non seulement parce qu’elles fédèrent, mais aussi parce qu’elles agissent comme une caisse de résonance auprès des intervenants en première ligne de cyberdéfense, qui protègent leur infrastructure et leurs ressources contre des individus peu scrupuleux cherchant à se faire de l’argent facile, à causer des dommages ou à voler le travail de toute une vie. Lorsque les fournisseurs emploient les évaluations ATT&CK, ou plus précisément lorsqu’ils appliquent leurs recommandations, ils sont en mesure de proposer des offres qui facilitent, accélèrent et optimisent les stratégies de défense et d’intervention.

RSSI, analystes SOC et experts en architecture de sécurité, cet article est pour vous. Nous y livrons notre interprétation des évaluations ATT&CK 2021, analysons les différents enjeux pour votre entreprise et indiquons comment s’appuyer sur ces évaluations pour mieux comprendre et mieux exploiter les outils de sécurité à disposition.

Le framework ATT&CK : de quoi s’agit-il ?

Une partie d’échecs se joue en trois grandes phases tactiques : l’ouverture, le milieu de partie et la finale. Chaque phase consiste à déplacer les pièces pour développer le jeu et passer à la phase suivante. Les stratégies utilisées pour infliger l’échec et mat à l’adversaire dépendent du niveau respectif des joueurs.

Dans le monde réel, c’est la même chose : nous avons affaire à des adversaires qui jouent selon leurs règles. Mais ils utilisent tous des outils, ils élaborent tous des méthodologies et des approches pour atteindre leur but, ils adoptent tous des stratégies d’attaque faites de comportements atypiques et légitimes. Enfin, ils savent tous exactement quel objectif ils poursuivent.

Les évaluations ATT&CK ont pour but de décrire le comportement des cybercriminels et de comprendre leurs motivations. Le framework d’évaluation ATT&CK est à la fois « un modèle et une base de données sur les comportements des cybercriminels, qui analysent les différentes phases du cycle de vie d’une cyberattaque et répertorient les plateformes généralement ciblées ». Il constitue un langage commun dont les différents éléments peuvent être combinés à l’infini pour décrire les modes opératoires des cybercriminels.

Le premier concept clé est celui de phase. L’adversaire avance par phases pour atteindre son objectif. En voici un exemple générique :

Accès initial → découverte → déplacement latéral → collecte → exfiltration

Dans cet exemple linéaire, la stratégie ultime de l’adversaire, c’est-à-dire son objectif, est d’exfiltrer vos données. Sa méthode d’attaque se déroule en cinq phases tactiques, la phase 1 étant l’accès initial et la phase 5 l’exfiltration. Le framework des évaluations ATT&CK de MITRE Engenuity compte actuellement 14 tactiques (cf. l’axe des abscisses de l’outil de navigation Entreprise — cliquez sur « Create New Layer », puis sur « Enterprise »).

Le deuxième concept clé est celui de comportement. Les comportements correspondent aux déplacements que les adversaires utilisent contre vous pour développer leur jeu. Les comportements sont les techniques employées au sein de chaque phase tactique. Par exemple, pour obtenir l’accès initial (phase tactique 1 ci-dessus), l’adversaire peut envoyer un e-mail de phishing contenant un lien vers un site Web corrompu qui exploite une vulnérabilité de navigateur non corrigée. Le framework ATT&CK compte actuellement plus de 200 techniques (cf. l’axe des ordonnées de l’outil de navigation) réparties dans les 14 tactiques.

Le concept suivant est celui des procédures utilisées par les adversaires. Les procédures sont les mécanismes finaux de chaque technique.

En résumé : l’objectif final requiert une phase initiale composée d’une ou plusieurs techniques, elle-même suivie d’une autre phase et de nouvelles techniques, et ainsi de suite jusqu’à ce que l’adversaire atteigne son objectif. C’est à cette superposition d’étapes que l’on doit l’expression « TTP », forme abrégée de tactiques, techniques et procédures.

L’importance des évaluations ATT&CK de MITRE Engenuity

Les simulations d’attaque effectuées dans le cadre des évaluations ATT&CK de MITRE Engenuity ont pour but de déterminer l’efficacité des produits de chaque éditeur participant. Elles sont élaborées de façon à reproduire les TTP connues des cybercriminels et menées dans un environnement de laboratoire contrôlé. Les experts de MITRE Engenuity expliquent :

« Les évaluations (ATT&CK) s’appuient sur une simulation du comportement des cybercriminels, ce qui permet de lancer des attaques tests « à la manière » d’un adversaire spécifique. À partir de là, nous sélectionnons un sous-ensemble de techniques ATT&CK pertinentes à tester. Pour générer nos plans de simulation, nous mettons en correspondance des rapports de cyberveille publics avec le framework ATT&CK, puis déterminons comment répliquer les comportements. »

L’objectif est de mettre sur pied une attaque logique et complète qui respecte de bout en bout les différentes phases d’une attaque fructueuse — de la compromission initiale à la persistance, en passant par le déplacement latéral, l’exfiltration de données, etc.

Le framework ATT&CK offre donc un lexique commun aux équipes de cybersécurité et aux éditeurs et leur permet d’intégrer les données de cyberveille aux opérations de cybersécurité.

Les trois avantages du framework :

- Meilleure compréhension des stratégies adverses en termes de tactiques et de techniques.

- Communication plus claire quant à la nature exacte des menaces et interventions plus rapides grâce à une visibilité accrue.

- Mise en place de systèmes de défense proactifs et efficaces grâce à une meilleure compréhension des adversaires types et de leurs modes opératoires.

MITRE Engenuity fait remarquer qu’il s’agit d’un « modèle d’adversaire de niveau moyen », en ce sens qu’il n’est ni trop généraliste, ni trop précis. Les modèles de haut niveau, tels que la Cyber Kill Chain® (chaîne de frappe d’une cyberattaque) de Lockheed Martin, décrivent les objectifs des cybercriminels, mais n’entrent pas dans les détails quant aux moyens déployés pour atteindre ces objectifs. À l’inverse, les bases de données d’exploits et de malwares définissent avec une extrême précision les différents indicateurs de compromission (IoC), à l’instar des pièces individuelles d’un puzzle géant, mais ne permettent pas toujours de comprendre comment ces indicateurs sont utilisés par les cybercriminels et encore moins d’identifier les cybercriminels. Le modèle TTP de MITRE Engenuity est donc un bon compromis entre les modèles de haut niveau et les bases de données : les tactiques y sont présentées comme des objectifs intermédiaires et les techniques qui les composent sont clairement inventoriées.

Évaluations ATT&CK 2021

Les évaluations impliquent une collaboration entre MITRE Engenuity et les fournisseurs. La fondation représente donc l’équipe rouge (l’assaillant), tandis que le fournisseur en charge de la détection et de l’intervention représente l’équipe bleue (la défense). À eux deux, ils forment une équipe violette qui teste les contrôles de sécurité en temps réel. Pour ce faire, ils simulent les stratégies que les intrus sont susceptibles d’utiliser dans de véritables attaques, en se basant sur les tactiques, techniques et procédures (TTP) observées sur le terrain.

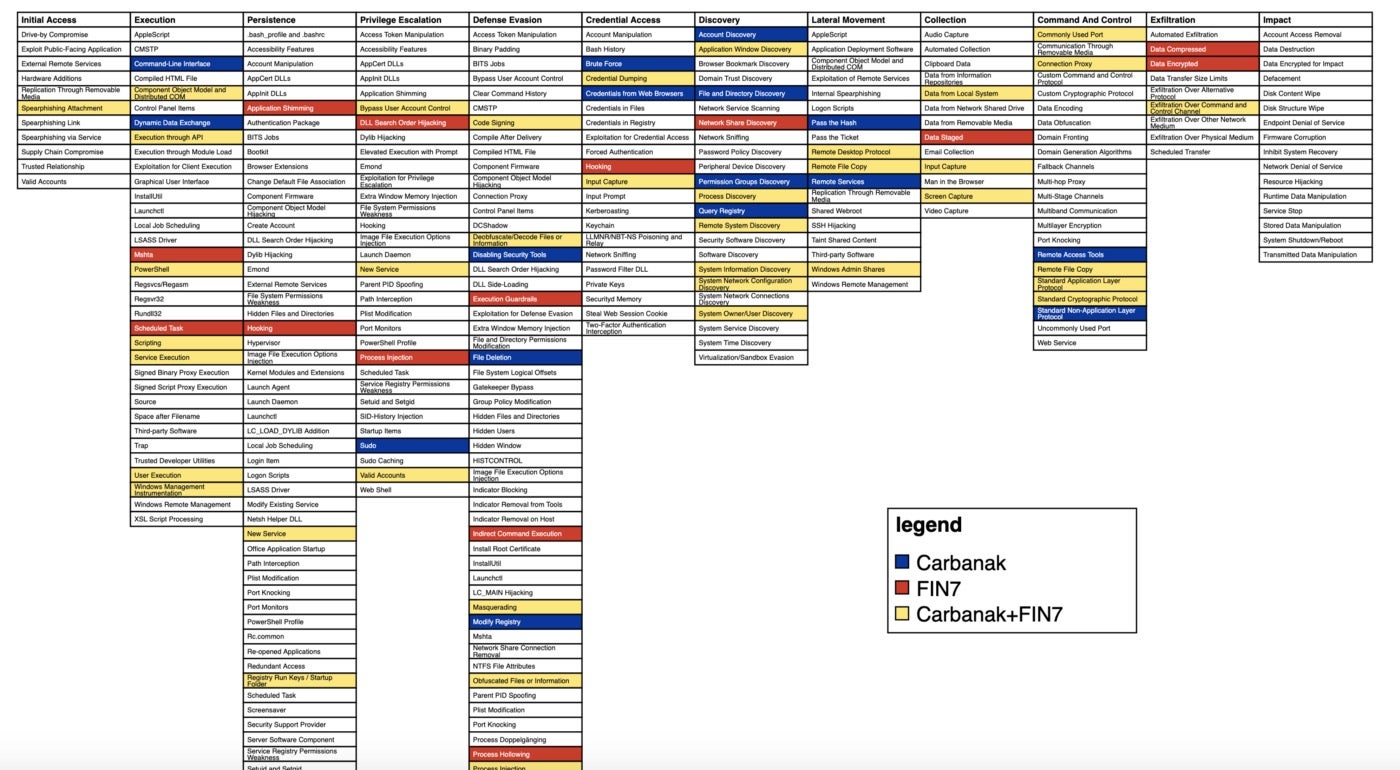

Si les évaluations ATT&CK de 2019 (première année des tests) étaient axées sur APT3 (Gothic Panda) et celles de 2020 sur les TTP associées à APT29 (Cozy Bear), les évaluations de cette année avaient pour but de simuler les stratégies des groupes cybercriminels financiers Carbanak et FIN7.

Les dommages causés par les groupes Carbanak et de FIN7 sont à la fois très étendus et bien documentés. Au total, Carbanak aurait dérobé quelque 900 millions de dollars à des banques et à plus d’un millier de particuliers. Le groupe FIN7 serait quant à lui responsable du vol de plus de 15 millions de dossiers de cartes de crédit à travers le monde. L’objectif premier de ces activités malveillantes est de s’emparer des ressources financières des entreprises, telles que les informations de cartes de débit, ou d’obtenir l’accès à des données financières en infiltrant les ordinateurs des employés de départements correspondants pour ensuite effectuer des virements bancaires vers des comptes extraterritoriaux.

Et ces chiffres ne sont que la partie émergée de l’iceberg, de nombreuses attaques n’étant pas signalées.

Qualité de la détection

ATT&CK ne note pas les fournisseurs en fonction de leurs performances, mais plutôt en fonction du déroulement des détections à chaque étape du test. Depuis plusieurs années déjà, SentinelOne insiste sur un point mis en évidence par MITRE Engenuity dans son guide d’évaluation : toutes les détections n’offrent pas une qualité équivalente. Ainsi, la détection dite « télémétrique » se contente de comparer des données à peine traitées aux comportements types des cybercriminels. À l’autre extrême, la détection des « techniques » fournit aux analystes des informations extrêmement précises et directement exploitables. Les méthodes de détection cohérentes et axées sur les techniques conviennent donc aux entreprises désireuses de mieux exploiter leurs outils.

Quelques mots sur les types de détection :

- Détection des tactiques et techniques : via des outils de haute qualité. Les tactiques renseignent les analystes sur les « intentions de l’activité » (les motivations et les objectifs des cybercriminels). Quant aux techniques, elles renseignent les analystes sur les actions exécutées et la façon dont elles sont réalisées.

- Détections générales et télémétriques : ces types de détections se situent plus bas sur l’échelle de qualité et sont de nature plus simpliste. Les détections générales et télémétriques fournissent moins d’informations contextuelles aux analystes et s’apparentent davantage à des données brutes. Lorsqu’un fournisseur obtient un bon score pour la détection des techniques, il obtient également un bon score pour les détections télémétriques. L’inverse n’est cependant pas vrai : ce n’est pas parce qu’un fournisseur affiche un bon score de télémétrie qu’il affichera un bon score de détection des techniques (son outil, par exemple, peut ne pas de corréler suffisamment de données).

- Changement de configuration et Retardé : il s’agit là de critères indiquant une altération dans le déroulement des tests. L’indication Changement de configuration (Config Change) signale qu’un fournisseur a légèrement modifié sa configuration en cours de test. Quant à l’indication Retardé (Delayed), elle consigne toute détection n’ayant pas été immédiatement disponible en raison d’un retard de traitement.

Les évaluations ATT&CK 2021 marquent deux avancées importantes : le début des tests dans les environnements Linux et l’arrivée des tests de protection.

RSSI : comment analyser et interpréter les résultats pour mieux appréhender le positionnement des fournisseurs ?

Pour un RSSI, comprendre et interpréter les résultats des différents fournisseurs peut être une véritable gageure. Voici quelques clés pour vous y retrouver :

- Méfiez-vous des non-détections, des retards et des modifications de configuration en trop grand nombre

Nous ne nous éterniserons pas sur les fournisseurs qui passent à côté d’un trop grand nombre d’incidents… Si un fournisseur affiche beaucoup de retards, mais obtient un score honorable de détections, c’est probablement qu’il utilise des moyens parallèles au workflow normal de son outil. En d’autres termes, vos équipes devront faire la même chose. Si un fournisseur affiche un grand nombre de modifications de configuration, c’est qu’il a jugé préférable de modifier ses fonctionnalités de détection au beau milieu du test. Dans ce cas, essayez de déterminer si ces modifications étaient justifiées ou si le fournisseur a tout simplement tenté d’influencer les résultats du test. - Méfiez-vous des scores télémétriques élevés si leur score de détection des techniques est trop bas

Si un fournisseur se vante de ses résultats télémétriques, mais qu’il n’affiche pas pour autant de bons scores en matière de détection des techniques, cela signifie que la corrélation des événements n’est pas automatisée. Autrement dit, vos équipes devront effectuer cette mise en corrélation manuellement, à défaut de quoi vous rencontrerez des problèmes de retard et de précision pour relier les différents éléments entre eux. Tout retard à ce niveau risque d’entraîner une augmentation du délai moyen d’intervention et donc une exposition accrue aux menaces. - Méfiez-vous des fournisseurs qui inventent leur propre système de notation

Il n’est pas rare que les fournisseurs déguisent leurs résultats médiocres au moyen de chiffres et de statistiques qui font bonne figure, mais n’ont absolument aucun sens. Les statistiques de type « contexte par alerte » et « taux de détection de 100 % » (alors que le fournisseur est clairement passé à côté de plusieurs incidents) sont tout bonnement absurdes. Lisez toujours les petits caractères.

En ce qui concerne l’architecture des produits, les RSSI peuvent tenir compte des principes suivants, qui sont alignés avec l’esprit et les objectifs de MITRE Engenuity :

- Couverture et visibilité EDR : deux enjeux essentiels

L’efficacité de toute solution EDR réside dans sa capacité à exploiter et corréler des données à grande échelle et de façon économique en tirant parti de la puissance du cloud. Un maximum de données pertinentes doit être collecté afin de fournir aux équipes SecOps une visibilité maximale. Les données, qui rassemblent l’ensemble des événements, sont la pierre angulaire de l’EDR. Elles sont un enjeu essentiel et une mesure clé de MITRE Engenuity. - Corrélation et contextualisation automatisées : une nécessité

La mise en corrélation consiste à établir des liens entre des nanodonnées. Pour éviter aux analystes de rassembler manuellement ces données et de perdre un temps précieux, il est préférable que la mise en corrélation soit automatique et ultrarapide. Qui plus est, cette corrélation doit rester accessible pendant longtemps et dans son contexte d’origine, au cas où elle s’avèrerait utile. - Consolidation des alertes : un aspect crucial

Face à la surabondance d’informations, la détection précise constitue un véritable défi pour les équipes SOC et d’intervention sur incident. Afin d’éviter l’émission d’une alerte à la moindre détection télémétrique au sein d’un même incident et de submerger des équipes SOC déjà surchargées, il est important que la solution regroupe automatiquement les différentes données dans des alertes consolidées. Idéalement, la solution doit mettre en corrélation les activités liées et créer des alertes unifiées qui fournissent des informations au niveau de la campagne. Cela permet de réduire le tri manuel, le déficit d’attention lié à un nombre d’alertes trop élevé, ainsi que les compétences nécessaires pour répondre aux alertes. Qui plus est, la réduction des durées de confinement et des délais d’intervention ainsi obtenue optimise grandement les performances des SOC.

En tant que RSSI, comment tirer parti du framework ATT&CK dans votre entreprise ?

Nous recommandons aux RSSI et aux équipes de sécurité d’appliquer les bonnes pratiques suivantes pour renforcer leur niveau de protection :

- Élaborez une stratégie de cybersécurité : pour cela, utilisez le framework ATT&CK. Établissez un système de défense capable de déjouer les techniques couramment utilisées à l’encontre d’entreprises telles que la vôtre. Équipez-vous de solutions de surveillance de la sécurité capables de détecter la présence des techniques ATT&CK sur votre réseau.

- Exécutez des plans de simulation du comportement des cybercriminels : utilisez les plans ATT&CK pour améliorer les performances des exercices de simulation. Il est possible de développer et déployer une approche cohérente et méthodique pour définir les tactiques et techniques de menaces données. Par la suite, il sera possible d’effectuer une évaluation logique de leur environnement pour vérifier si le système de défense fonctionne comme attendu.

- Identifiez les failles de vos défenses : les matrices ATT&CK peuvent aider les équipes de sécurité à mieux comprendre les composants d’une cyberattaque potentielle ou en cours et ainsi à identifier et colmater les failles de leurs défenses. Les documents ATT&CK proposent des mesures correctives et des mécanismes compensatoires pour les techniques auxquelles votre entreprise est la plus exposée.

- Intégrez la cyberveille : ATT&CK intègre efficacement vos données de cyberveille à vos opérations de cyberdéfense. Les menaces peuvent être mises en correspondance avec les techniques spécifiques des cybercriminels de façon à identifier les failles éventuelles, à déterminer les risques et à élaborer un plan d’application de mesures correctives.

Conclusion

Cette année encore, les évaluations ATT&CK de MITRE Engenuity auront réussi à faire progresser le secteur de la sécurité et auront apporté au marché des solutions EDR la visibilité et les tests indépendants dont il a tellement besoin. En votre qualité de responsable ou de professionnel de la sécurité, il est important de contempler d’autres facteurs que les seuls chiffres dans son évaluation des produits et d’adopter une vision plus globale, tenant compte à la fois du niveau de visibilité proposé par le fournisseur, de la qualité de ses détections et de sa capacité à réduire la charge de travail de vos équipes.

Nous sommes ravis de pouvoir partager très prochainement avec vous les résultats de la participation de SentinelOne aux évaluations ATT&CK 2021 de MITRE Engenuity. Nous les publierons dès qu’ils seront disponibles. Dans l’intervalle, si vous souhaitez en savoir plus sur la plateforme SentinelOne Singularity, notamment comment celle-ci peut aider votre entreprise à atteindre les objectifs cités dans le présent guide, n’hésitez pas à nous contacter ou à demander une démonstration gratuite.