Comme le confirment les données récentes, le phishing par e-mail reste le premier vecteur d’infection par malware au sein des entreprises. De même, le piratage de la messagerie en entreprise (BEC) représente la première cause de pertes financières dues à la cybercriminalité dans les entreprises. Si les attaques par phishing et spearphishing typiques tentent d’usurper l’identité de l’expéditeur grâce à une fausse adresse, une variante plus sophistiquée pirate les chaînes légitimes de correspondance par e-mail pour insérer un e-mail de phishing dans une conversation existante. Cette technique, connue sous les noms d’« attaque par chaîne de réponses », « chaîne de réponses e-mail piratée » ou « spam par piratage de fil de discussion », a été observée par les chercheurs SentinelLabs lors de leur récente analyse du malware Valak. Dans cet article, nous examinons le fonctionnement des attaques par chaîne de réponses e-mail et vous expliquons comment vous pouvez vous protéger, vous et votre entreprise, contre cette tactique des cybercriminels.

Comment fonctionnent les attaques par chaîne de réponses e-mail ?

Le piratage d’une chaîne de réponses commence par la prise de contrôle d’un compte de messagerie. Les cybercriminels accèdent à un ou plusieurs comptes e-mail soit en profitant d’une compromission antérieure et de la collecte d’identifiants, soit grâce à des techniques telles que l’utilisation de listes d’identifiants volés et la pulvérisation de mots de passe (credential stuffing et password-spraying). Ils commencent ensuite à surveiller les fils de discussion en vue d’identifier les opportunités d’envoi de malwares ou de liens malveillants à un ou plusieurs participants d’une chaîne de correspondance en cours.

Cette technique est particulièrement efficace, car un lien de confiance a déjà été établi entre les destinataires. Le cybercriminel ne s’insinue pas en tant que nouveau correspondant et ne tente pas d’usurper l’adresse e-mail de quelqu’un d’autre. Au contraire, il envoie son e-mail malveillant depuis le compte authentique d’un des participants.

Comme il a accès à l’ensemble du fil de discussion, il peut adapter son message de spam au contexte d’une conversation en cours. Outre le fait que le destinataire fait déjà confiance à l’expéditeur, cela augmente considérablement les chances que la victime ouvre la pièce jointe malveillante ou clique sur un lien dangereux.

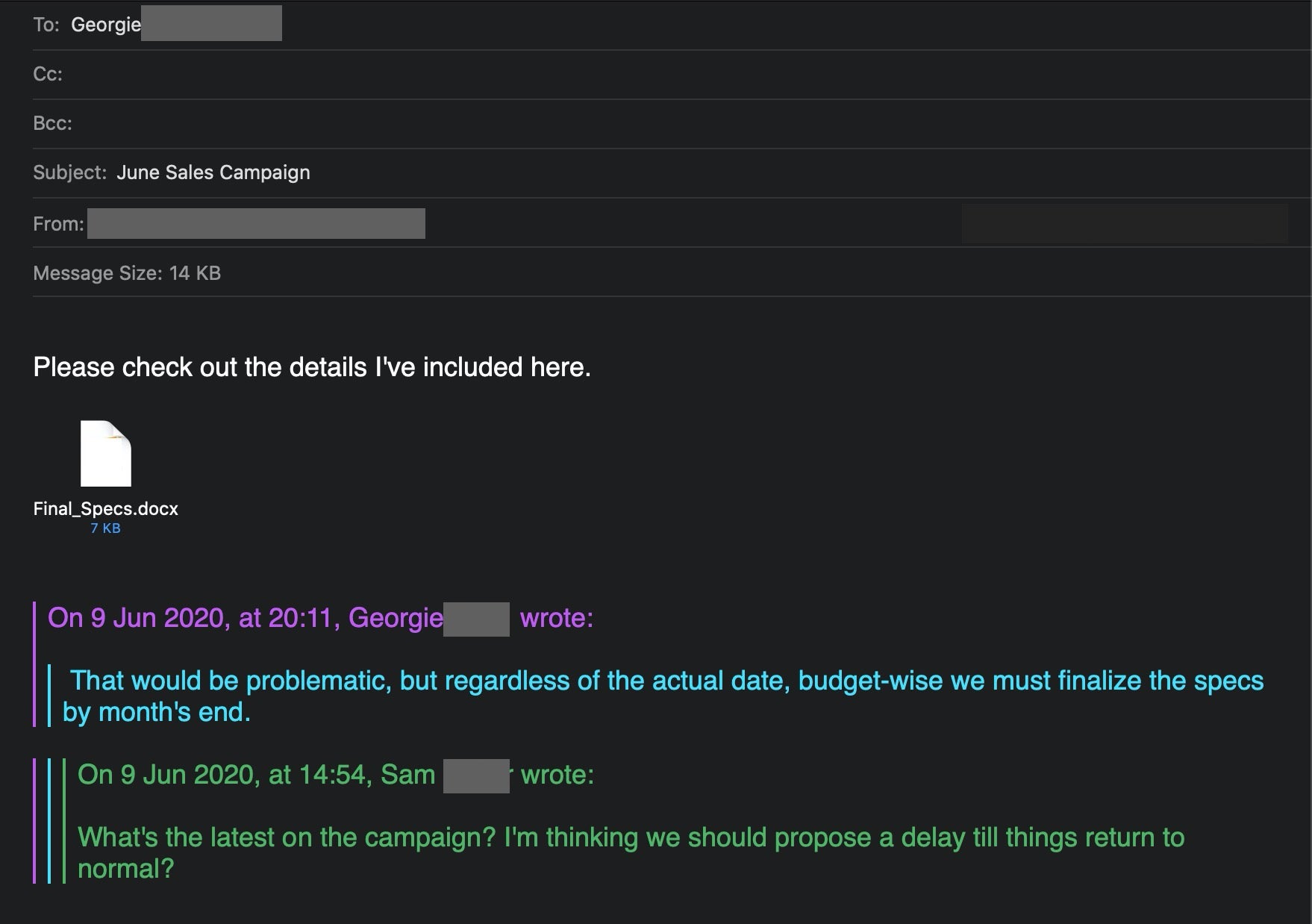

À titre d’exemple, supposons qu’un compte appartenant à « Sam » a été compromis, et que le cybercriminel voit que Sam et « Georgie » (et peut-être d’autres) discutent d’une nouvelle campagne de vente. Il peut utiliser ce contexte pour envoyer à Georgie un document malveillant qui semble lié à la conversation en cours.

Afin de maintenir le propriétaire du compte compromis dans l’ignorance de leur comportement malveillant, les cyberpirates utilisent souvent une boîte de réception alternative pour recevoir les messages.

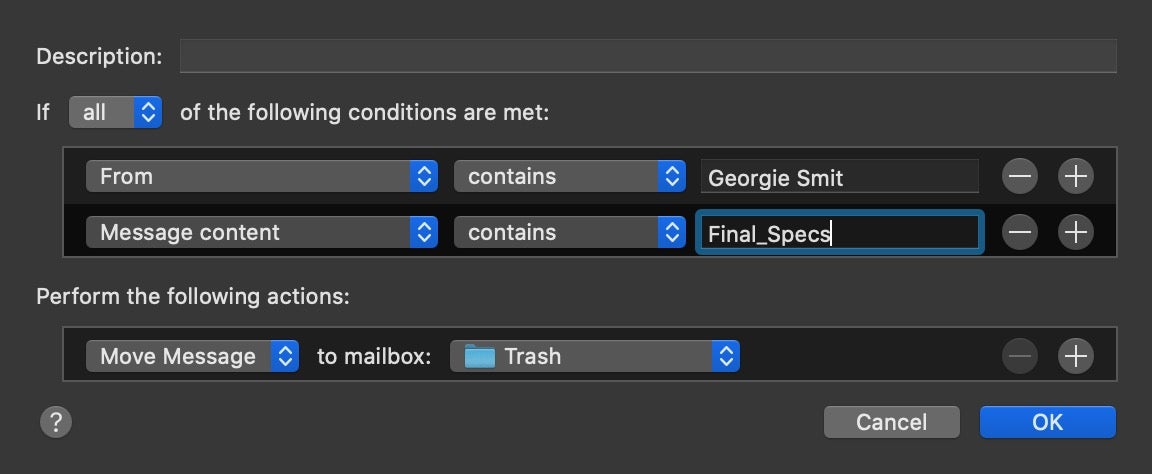

Pour ce faire, ils doivent utiliser les règles du client de messagerie pour détourner des messages particuliers de la boîte de réception habituelle et les acheminer dans un dossier que le véritable titulaire du compte n’est pas susceptible d’inspecter, par exemple le dossier Corbeille. Grâce à cette technique, si Georgie, dans notre exemple, répond à l’e-mail de phishing de Sam, la réponse peut être détournée de sorte que le vrai Sam ne la voie jamais.

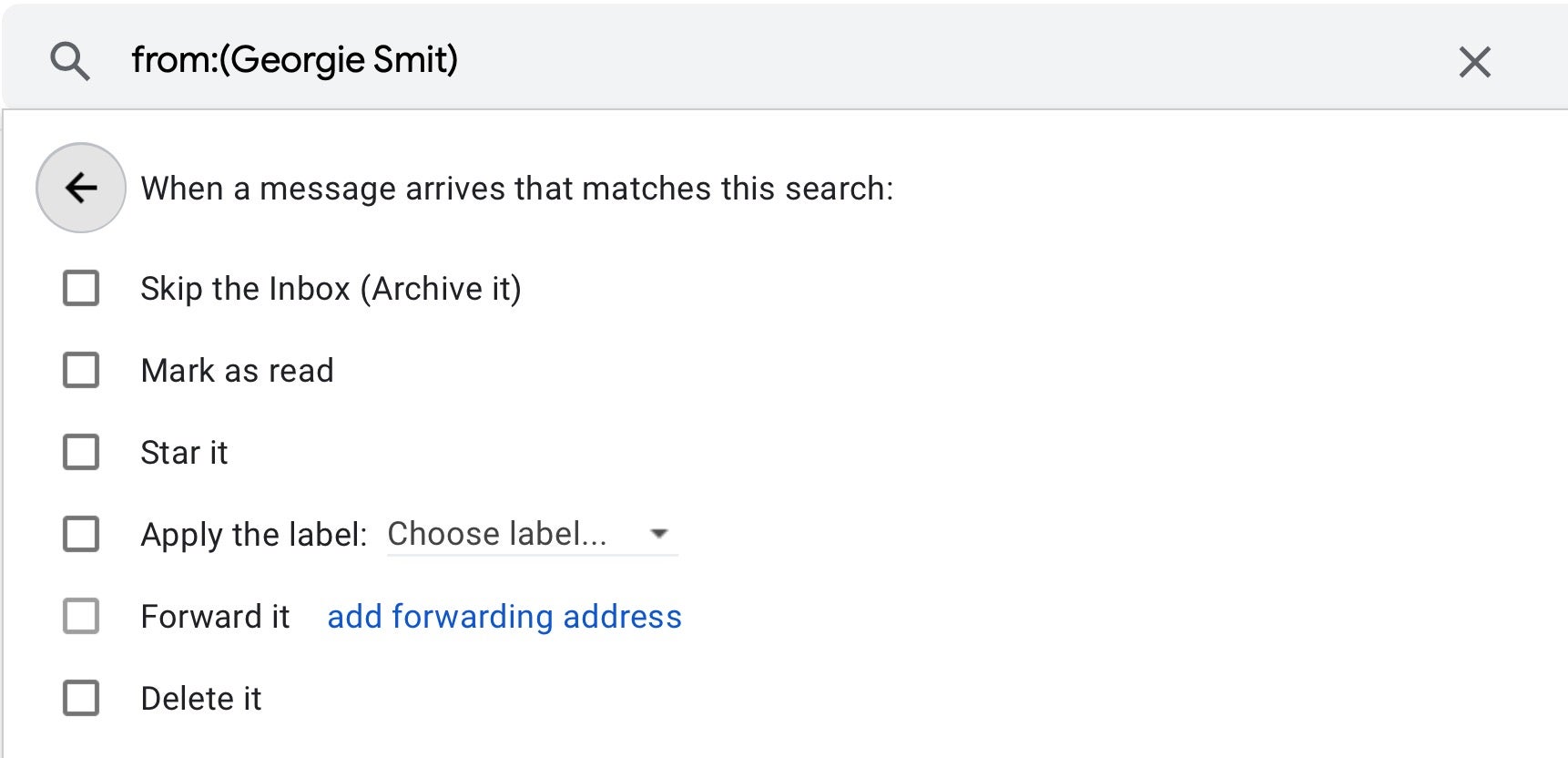

Ou alors, lorsqu’un cyberpirate parvient à prendre le contrôle d’un compte, il peut utiliser les paramètres du client de messagerie pour transférer les messages de certains destinataires vers un autre compte.

Une autre astuce pouvant aider à maintenir le titulaire du compte dans l’ignorance consiste à créer une règle de messagerie qui recherche les mots clés tels que « phish », « phishing », « piratage » et « piraté » dans les messages entrants et les supprime ou y répond automatiquement avec un message prédéfini. Cela empêche tout collègue suspicieux ou méfiant d’alerter le titulaire du compte par des messages comme « Tu as été piraté ? » ou autres messages similaires.

Quelles familles de malwares ont utilisé les attaques par chaîne de réponses ?

Les attaques par chaîne de réponses e-mail ont fait leur apparition en 2017. En 2018, les campagnes du cheval de Troie bancaire Gozi ISFB/Ursnif ont également commencé à utiliser cette technique, bien que dans certains cas, la chaîne de correspondance même ait été falsifiée simplement pour ajouter de la légitimité. Dans d’autres cas, les cybercriminels ont compromis des comptes légitimes et les ont utilisés à la fois pour pirater des fils de discussion existants et pour envoyer du spam à d’autres destinataires.

Les pièces jointes malveillantes peuvent tirer parti de VBScript et PowerShell par le biais de macros Office pour distribuer des charges actives telles que Emotet, Ursnif ou d’autres malwares, par exemple un chargeur ou un cheval de Troie bancaire.

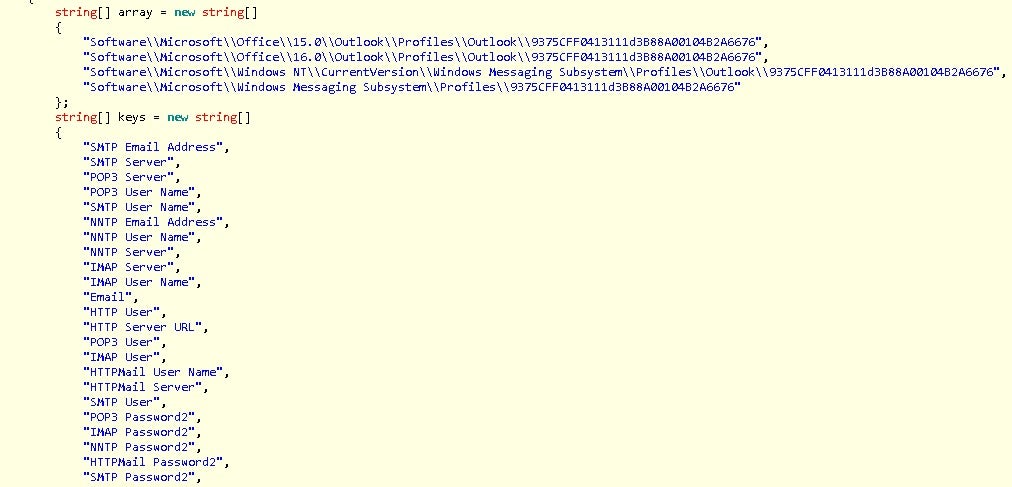

Les chercheurs SentinelLabs ont démontré comment le malware Valak utilise des plug-ins spécialisés, conçus pour voler des identifiants spécifiquement destinés à être utilisés dans les attaques par chaîne de réponses e-mail.

Comme les chercheurs le soulignent :

Pourquoi les attaques par chaîne de réponses e-mail sont-elles si efficaces ?

Bien que les campagnes de spearphishing et même les campagnes de phishing par spam continuent de représenter une méthode d’attaque fiable pour les cybercriminels, les attaques par chaîne de réponses e-mail compliquent considérablement la tâche des équipes de sécurité.

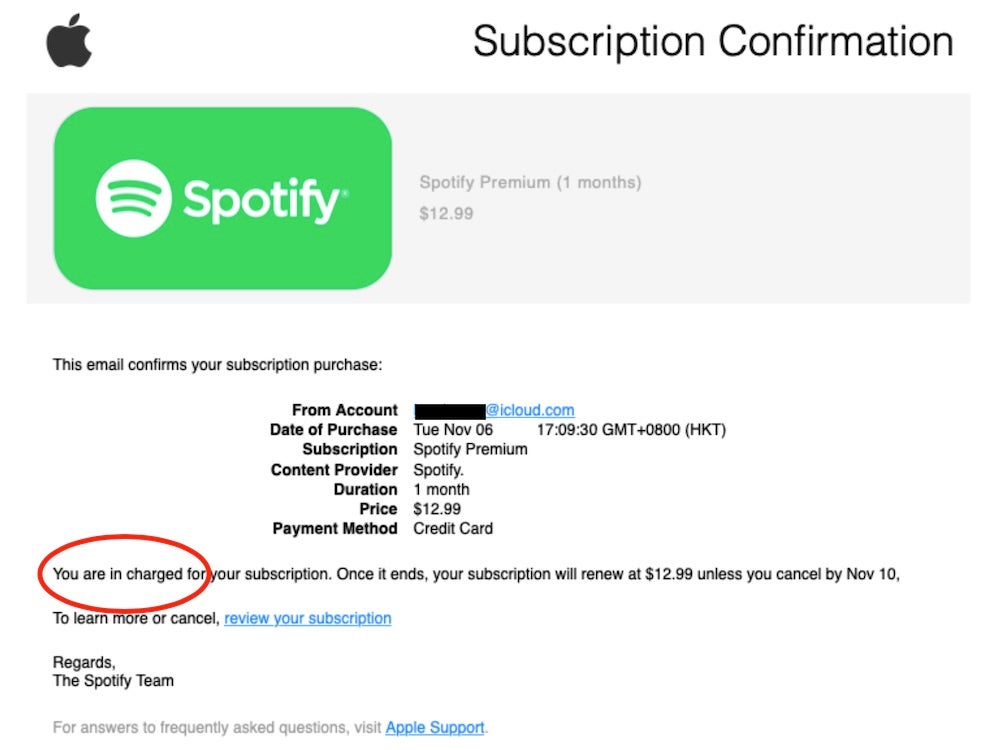

Dans le cadre des attaques de phishing ordinaires, il est courant de voir des fautes d’orthographe et de grammaire révélatrices, comme ici.

De plus, les objets ou les corps de message des e-mails d’usurpation de masse sont rarement pertinents pour la plupart des destinataires, ce qui éveille immédiatement les soupçons.

Même dans le cas d’attaques par spearphishing plus ciblées, les formations de sensibilisation et les pratiques d’utilisation sans risque de la messagerie électronique (ne pas cliquer sur les liens, ne pas ouvrir les pièces jointes provenant d’expéditeurs inconnus ou ne pas répondre à des e-mails non sollicités) peuvent contribuer à réduire les risques. Cependant, dans le cas des attaques par chaîne de réponses e-mail, les indicateurs d’alerte habituels peuvent être absents.

Les attaques par chaîne de réponses e-mail sont souvent soigneusement rédigées et comportent rarement des fautes de langue. En raison du gain de crédibilité offert par l’intégration d’une réponse à un fil existant provenant d’un expéditeur légitime, même le collaborateur le plus prudent et le mieux formé peut se laisser duper par ce genre de tactique.

Comment prévenir une attaque par chaîne de réponses ?

Comme l’origine du message est légitime et fiable et que le cybercriminel dispose d’un historique des e-mails et du contexte de la conversation, il peut être difficile de repérer une attaque par chaîne de réponses bien conçue, en particulier si elle apparaît au sein (ou semble faire partie) d’un long fil avec de multiples participants fiables.

Toutefois, il existe plusieurs recommandations que vous pouvez suivre pour éviter d’être victime de ce type de fraude.

Premièrement, puisque les attaques par chaîne de réponses reposent sur la compromission de comptes, assurez-vous que tous les comptes de messagerie de votre entreprise respectent les bonnes pratiques en matière de sécurité. Cela inclut une authentification à deux facteurs ou multifacteur (MFA), un mot de passe unique pour chaque compte et des mots de passe de 16 caractères ou plus. Les utilisateurs doivent être encouragés à vérifier régulièrement les paramètres de leur propre client de messagerie et les règles de messagerie pour s’assurer que des e-mails ne sont pas détournés ou supprimés à leur insu.

Deuxièmement, verrouillez ou interdisez formellement l’utilisation des macros Office dans la mesure du possible. Bien qu’il ne s’agisse pas du seul moyen par lequel les pièces jointes malveillantes peuvent compromettre un équipement, les macros restent un vecteur d’attaque courant.

Troisièmement, comme la connaissance est une arme, nous vous recommandons d’intégrer une discussion sur les attaques par chaîne de réponses e-mail et leur fonctionnement à vos formations de sensibilisation des utilisateurs, en renvoyant les membres du personnel à des articles tels que celui-ci. Les utilisateurs de la messagerie électronique doivent être sensibilisés au fonctionnement des attaques par phishing et à l’évolution des techniques des cybercriminels. Il est essentiel qu’ils comprennent pourquoi il est important de traiter toutes les demandes d’ouverture de pièces jointes ou de liens avec une certaine prudence, quelle que soit la source.

Quatrièmement, et c’est le plus important, assurez-vous que vos endpoints sont protégés par une solution de sécurité EDR moderne et fiable, capable de bloquer l’exécution de code malveillant dissimulé dans des pièces jointes ou des liens avant qu’il ne provoque des dommages. Les suites antivirus d’ancienne génération qui s’appuient sur la réputation et les règles YARA n’ont pas été conçues pour gérer les attaques polymorphes. Dans le paysage actuel des menaces de cybersécurité, une plateforme de nouvelle génération automatisée et pilotée par intelligence artificielle constitue le strict minimum.

Conclusion

Les attaques par chaîne de réponses e-mail représentent une autre forme d’ingénierie sociale déployée par les cybercriminels pour atteindre leurs objectifs. Contrairement au monde physique qui est régi par des lois naturelles immuables, dans le cyberespace, il n’existe pas de règles qui ne puissent être modifiées en manipulant le matériel, le logiciel ou l’utilisateur. Cependant, cela vaut autant pour les équipes de sécurité que pour les cybercriminels. En gardant le contrôle de tous les aspects de notre cyberenvironnement, nous pouvons déjouer les attaques avant qu’elles ne se produisent ou qu’elles ne causent des dommages durables à l’entreprise. Sécurisez vos équipements, sensibilisez vos utilisateurs, formez vos équipeset laissez les cybercriminels trouver une autre cible.