En 2018, nous annoncions l’arrivée sur notre plateforme de la fonctionnalité Device Control permettant aux administrateurs et équipes de sécurité de gérer l’utilisation des clés USB et d’autres types de périphériques sur le réseau. Aujourd’hui, nous avons le plaisir d’annoncer sa nouvelle mise à jour. Cette fonctionnalité permet désormais de gérer les équipements USB, Bluetooth et Bluetooth à basse consommation avec le plus haut niveau de granularité possible. Grâce à cette mise à jour, les équipes IT et SOC peuvent assurer la continuité des activités pour tous les utilisateurs finaux qui doivent utiliser ces équipements externes, tout en limitant la surface d’attaque au strict minimum.

Quels sont les risques de sécurité liés aux clés USB et autres périphériques ?

Les périphériques USB et Bluetooth sont omniprésents et restent un accessoire essentiel des équipements professionnels tels que les ordinateurs portables, les stations de travail et même les appareils IoT intelligents. La prévalence des périphériques connectés aux endpoints de l’entreprise n’est pas passée inaperçue auprès des cybercriminels. Un récent rapport a d’ailleurs démontré que les cybermenaces ciblant les systèmes OT (Operational Technology) via des supports USB amovibles avaient presque doublé en l’espace de 12 mois. Les malwares transférés via ces périphériques amovibles ont notamment été utilisés pour ouvrir des backdoors, établir des accès à distance persistants ou distribuer des charges actives malveillantes.

Les cybercriminels trouvent des méthodes toujours plus créatives pour inciter leurs victimes à connecter des clés USB étrangères à leurs équipements d’entreprise. Nous avons par exemple eu vent d’un incident où des personnes ont reçu une enveloppe qui contenait une fausse carte cadeau BestBuy, une enseigne de produits électroniques grand public, accompagnée d’une clé USB renfermant un malware. Par ailleurs, dans la mesure où les clés USB représentent l’un des principaux vecteurs de fuites de données critiques et confidentielles, la migration récente vers le télétravail ne fait qu’augmenter le risque que des collaborateurs connectent des périphériques non approuvés par l’entreprise au sein de leur nouvel environnement de travail.

Lors de la conception de cette fonctionnalité, nous avons pris en compte certains facteurs essentiels tels que la stabilité du système, l’interopérabilité et la prise en charge multiplateforme (Windows et macOS).

Device Control — Une gestion simple des stratégies pour autoriser, interdire ou limiter facilement l’utilisation des équipements

Pour simplifier l’implémentation, nous avons conçu cette fonctionnalité de sorte qu’elle offre un excellent niveau de granularité et de flexibilité à la fois lors de la création des stratégies Device Control de votre entreprise.

Vous pouvez les appliquer à l’échelle de l’entreprise, à un site précis ou même à un groupe d’équipements spécifiques. Une stratégie est composée d’un ensemble de règles Device Control.

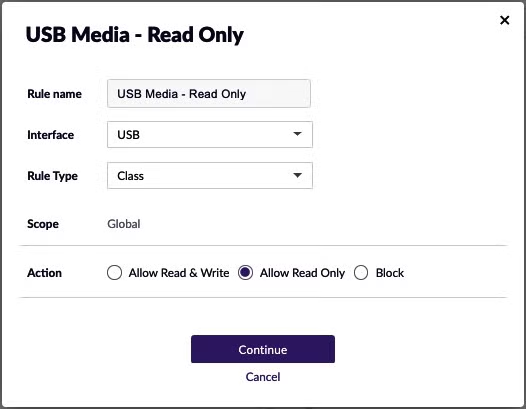

La définition des règles commence par la sélection du type d’interface (USB ou Bluetooth), puis du type de règle et, enfin, de l’action souhaitée. Par exemple, vous pouvez contrôler les équipements USB en fonction des attributs suivants :

- Vendor ID (ID du fournisseur)

- Class (Catégorie)

- Serial ID (ID de série)

- Product ID (ID de produit)

Ensuite, vous pouvez définir l’action souhaitée :

- Allow Read & Write (Autoriser la lecture et l’écriture)

- Allow Read Only (Autoriser la lecture uniquement)

- Block (Interdire l’accès)

Ceci permet à l’administrateur de définir des stratégies granulaires. Par exemple, il est possible de créer une règle qui permet à certains utilisateurs définis d’accéder à certains types d’équipements USB, qui autorise d’autres utilisateurs spécifiques à utiliser les clés USB en lecture seule, et qui interdit complètement l’emploi d’équipements USB externes à tous les autres utilisateurs.

Combler les lacunes de la sécurité Bluetooth

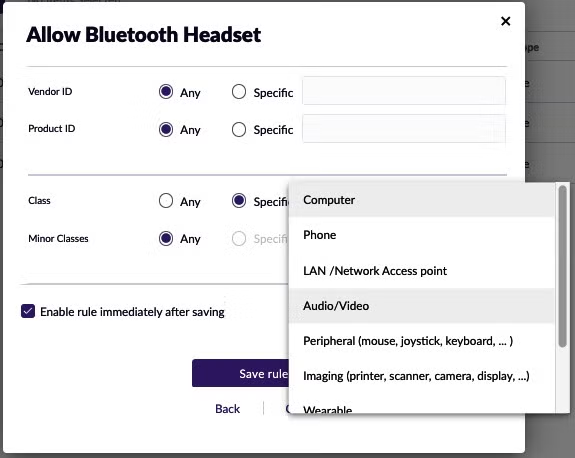

Le protocole Bluetooth est truffé de vulnérabilités. La plupart d’entre elles concernent d’anciennes versions du protocole et les entreprises soucieuses de la sécurité ne doivent pas autoriser les utilisateurs à connecter ces équipements aux endpoints de l’entreprise (et par conséquent, aux réseaux).

SentinelOne Device Control permet d’autoriser ou de limiter l’utilisation de tous les équipements Bluetooth ou de certains types d’équipements Bluetooth (p. ex., clavier, souris, casque), ou encore d’autoriser ou non l’utilisation de ces équipements en fonction de leur version du protocole Bluetooth (afin de réduire les risques liés aux vulnérabilités des anciennes versions).

Flexibilité accrue et contrôle de tous les équipements

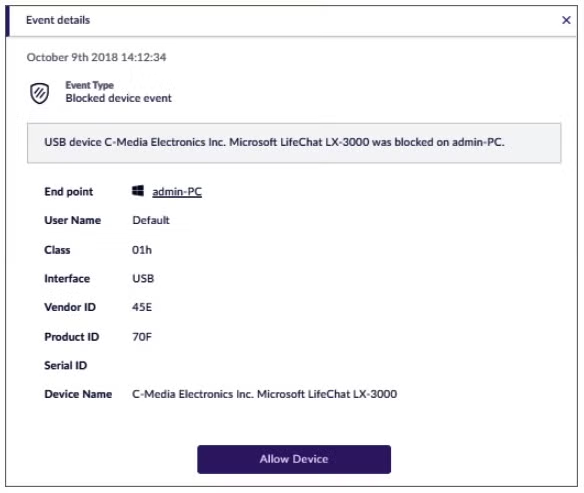

Si SentinelOne Device Control permet aux administrateurs de définir facilement des stratégies, nous sommes également conscients que de nouveaux équipements peuvent être introduits dans l’entreprise au quotidien. Nous savons que les administrateurs doivent pouvoir réagir rapidement et approuver les nouveaux équipements USB dès qu’ils apparaissent sur (et sont bloqués par) le système.

C’est pourquoi les administrateurs peuvent voir dans le journal des activités de la console de gestion tous les appareils qui ont été bloqués, et les approuver directement depuis celui-ci s’ils le souhaitent.

Conclusion

Couplé à SentinelOne Firewall Control, Device Control offre ce que certains considéraient les derniers éléments manquants pour remplacer complètement les anciennes solutions antivirus par un produit de nouvelle génération. À l’instar des autres fonctionnalités de la plateforme, celles-ci sont fournies sur toutes les plateformes via l’agent unique de SentinelOne, et depuis la même console de gestion.