Un peu plus tard que de coutume, la WorldWide Developer Conference (WWDC) d’Apple a ouvert ses portes cette semaine dans des circonstances pour le moins particulières. La pandémie de Covid-19 étant plus d’actualité que jamais en ce milieu d’année, cet événement majeur d’Apple est donc passé en mode numérique, offrant à chacun une place au premier rang dans ce salon virtuel où nous avons pu découvrir les actualités, les annonces et les développements que nous réserve Apple sur l’ensemble de ses plateformes. Parmi ces nouveautés, la publication de la bêta de la prochaine version de macOS a suscité l’intérêt des entreprises et des équipes de sécurité. Dans cet article, nous aborderons les modifications apportées à la sécurité de macOS qui ont d’ores et déjà été annoncées. Commençons sans plus attendre !

1. macOS 11.0 Big Sur sera-t-il pris en charge par votre matériel ?

Pour tirer parti des améliorations apportées par macOS Big Sur, il faudra veiller à ce que votre matériel Apple soit compatible. Sept gammes de produits prendront en charge macOS Big Sur, dont la plus ancienne est sortie en 2013 :

- Mac Pro (2013 et ultérieur)

- MacBook Air (2013 et ultérieur)

- MacBook Pro (fin 2013 et ultérieur)

- Mac Mini (2014 et ultérieur)

- iMac (2014 et ultérieur)

- MacBook (2015 et ultérieur)

- iMac Pro (2017 et ultérieur)

Quelles répercussions pour votre entreprise ?

Le matériel le plus ancien de votre parc Mac rencontre peut-être déjà des difficultés à supporter la charge imposée par Mojave et Catalina, particulièrement gourmands en ressources. La seule question qui compte est de savoir quelle part de votre matériel macOS vous souhaitez mettre à jour avant la sortie des équipements intégrant les processeurs ARM à la fin de l’année 2020 et courant 2021.

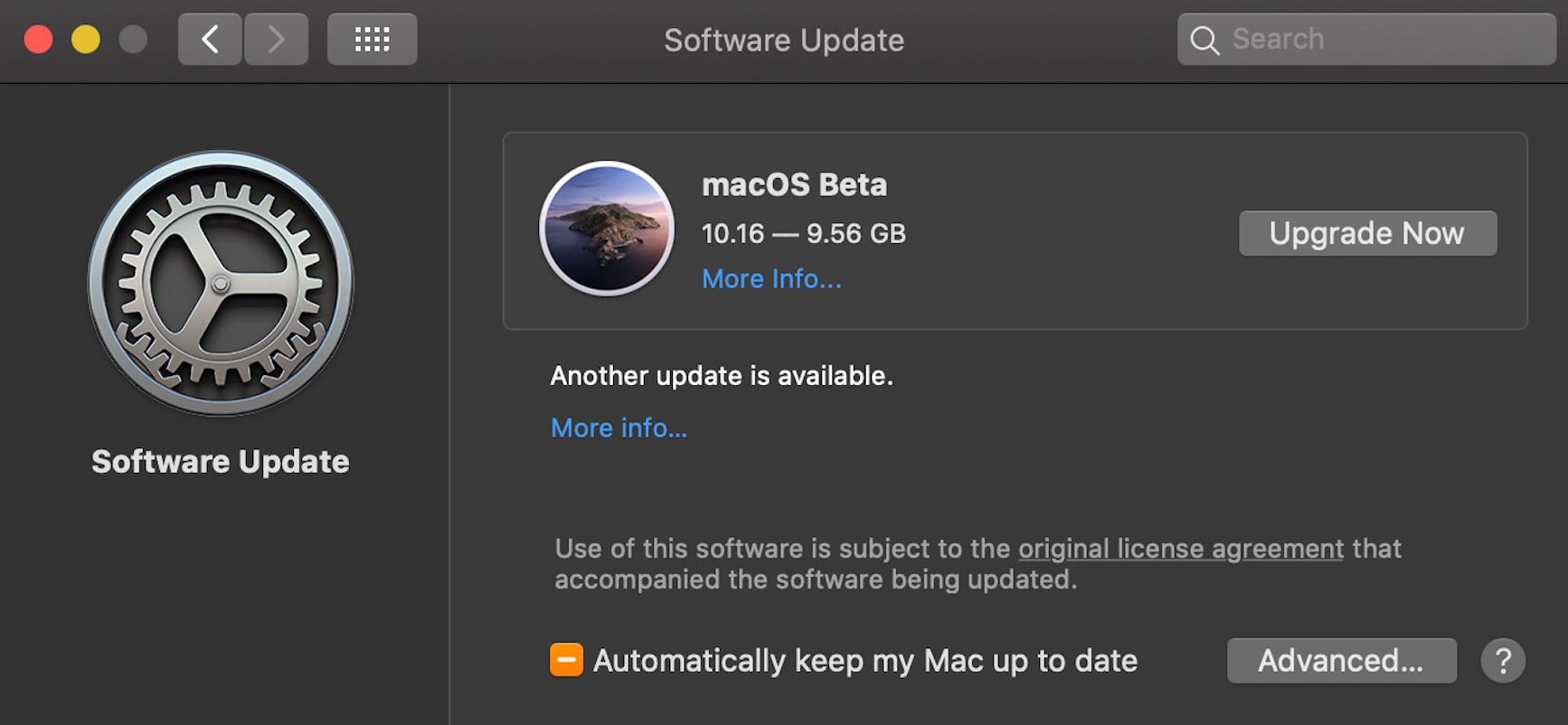

2. Big Sur : macOS version 10.16 ou macOS version 11.0 ?

La première version bêta de macOS Big Sur a réservé deux surprises majeures, même si aucune d’entre elles n’a été explicitement abordée lors de la présentation Keynote d’Apple de lundi dernier. La première, remarquée par certains observateurs aguerris, est que macOS 10.15 ne sera pas suivi d’une version 10.16… Après 20 ans, Apple semble avoir enfin tourné la page de son système Mac OS X, et pas uniquement dans son appellation mais aussi dans son numéro de version : Big Sur deviendra ainsi le premier macOS 11.0.

Quelles répercussions pour votre entreprise ?

Cette évolution semble anecdotique, mais elle aura des conséquences pour de nombreuses entreprises — ce dont Apple commence à se rendre compte. De nombreux workflows d’entreprise s’appuient sur des scripts qui vérifient le numéro de version dans la plage des « 10.x », et bon nombre de ces scripts ne fonctionneront plus.

if [[ ${osvers_major} -ne 10 ]]; then

Il est fort possible que même le dispositif de mise à jour logicielle d’Apple vérifie que les versions se trouvent dans cette plage, sachant que la version bêta a été publiée sous le numéro 10.16 (et cela n’est pas un cas isolé, puisque de nombreux documents internes font toujours référence à une version « 10.16 »).

3. Un sursis supplémentaire pour les kexts

Autre grande surprise : la mort annoncée des extensions de noyau (kexts) n’aura pas eu lieu, même si Apple a mis en place suffisamment d’obstacles pour pousser les développeurs et les utilisateurs à renoncer aux kexts le plus rapidement possible au profit des extensions système et de DriverKit.

Le recours aux kexts reste toutefois une option sérieuse pour les entreprises qui présentent des dépendances critiques. Leur utilisation est en outre simplifiée grâce à kmutil, un nouvel outil qui permet de gérer le chargement, le déchargement et l’analyse des kexts et des « collections de kexts » sur Big Sur.

Quelles répercussions pour votre entreprise ?

Les entreprises seront en mesure d’effectuer une mise à niveau vers macOS Big Sur sans craindre de perdre les fonctionnalités apportées par des logiciels qui dépendent d’extensions de noyau. Il est toutefois important de souligner que kmutil remplace désormais kextutil et kextload, et que des modifications et des restrictions s’appliquent à son fonctionnement. (Voir la page man pour plus d’informations.)

Apple a clairement réitéré son intention d’inciter les développeurs à abandonner les kexts, précisant que :

En tant que client SentinelOne, n’ayez crainte : notre prochain agent macOS 4.4 n’utilise pas de kexts et sera directement compatible avec macOS 10.15 Catalina et macOS Big Sur.

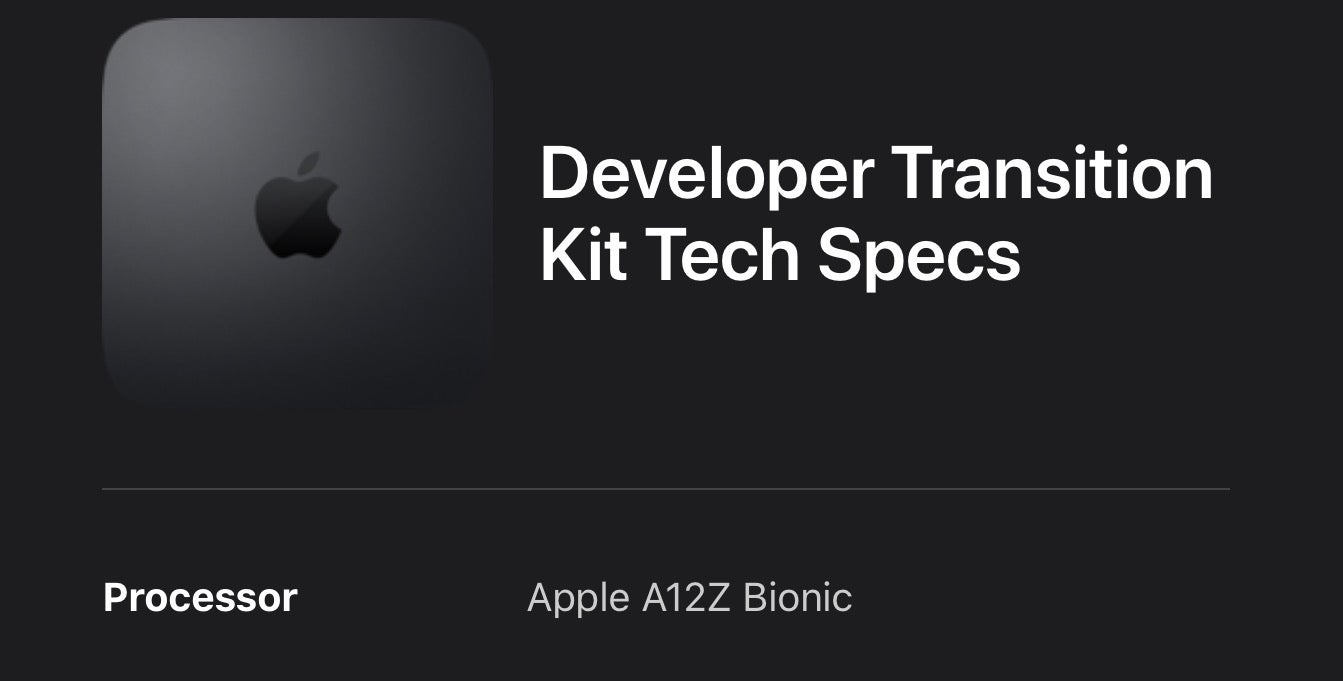

4. Compatibilité avec Rosetta 2, Apple Silicon et Universal Binaries

L’adoption par Apple d’un chipset ARM pour macOS, appelé « Apple Silicon » est une autre évolution majeure annoncée à la fin de la présentation Keynote et largement attendue par les médias. Même si aucun équipement intégrant la technologie ARM n’est actuellement disponible, un kit de développement de transition est en cours de publication, et Apple prévoit la mise sur le marché des premiers Mac ARM pour fin 2020.

Pour faciliter cette transition, Apple a ressorti de ses cartons un outil bien connu de ceux qui ont vécu la transition de PowerPC à Intel : Rosetta. Réinventée sous l’appellation « Rosetta 2 », cette technologie de couche logicielle permettra à certaines classes de logiciels compilés sur la base d’une architecture Intel d’être exécutées sur les équipements ARM.

L’utilisation de Rosetta 2 ne se fait toutefois pas sans quelques compromis. Premièrement, la traduction prend forcément du temps et tous les efforts d’optimisation que vous pourrez déployer ne changeront rien au fait que certaines applications reposant sur Rosetta 2 démarreront ou fonctionneront plus lentement que si elles étaient exécutées en natif sur l’architecture Intel pour laquelle elles étaient à l’origine compilées. Pour atténuer ce problème, Apple a également introduit un nouveau format binaire multi-architecture universel. Celui-ci permet aux développeurs de réaliser un portage de leurs applications macOS existantes pour les exécuter nativement sur Apple Silicon. Grâce à Xcode 12 (ou supérieur), les développeurs peuvent composer un binaire étendu intégrant les architectures des deux machines, ce qui permet de se passer d’un Mac ARM pour compiler ces binaires universels.

Le deuxième problème avec Rosetta 2 est qu’il ne permet pas de traduire tous les logiciels compilés sur une architecture Intel pour les rendre exploitables sur Apple Silicon. Pour être plus précis, les logiciels de virtualisation Windows et les extensions de noyau ne sont pas pris en charge. Ceux qui espéraient que Rosetta 2 soit une solution miracle qui leur permettrait de conserver toutes leurs extensions de noyau vont être déçus. On ignore donc ce que l’avenir réserve aux machines virtuelles Windows sur macOS, même si les développeurs de VMWare semblent rester confiants.

Quelles répercussions pour votre entreprise ?

Très attendue, la transition vers ARM (dont Apple estime qu’elle se fera sur une période de deux ans) n’aura aucun effet immédiat sur les entreprises. Toutefois, sur le moyen à long terme, les équipes IT devront répertorier les applications capables d’être exécutées en natif avec un binaire universel, celles qui devront passer par une traduction avec Rosetta 2 et celles qui seront tout simplement incompatibles.

Comme mentionné précédemment, le choix potentiellement le plus important que devront faire les entreprises revient à déterminer quand il convient de mettre à niveau leur équipement et s’il n’est pas dans leur intérêt d’attendre la sortie des Mac ARM avant de faire de nouveaux investissements.

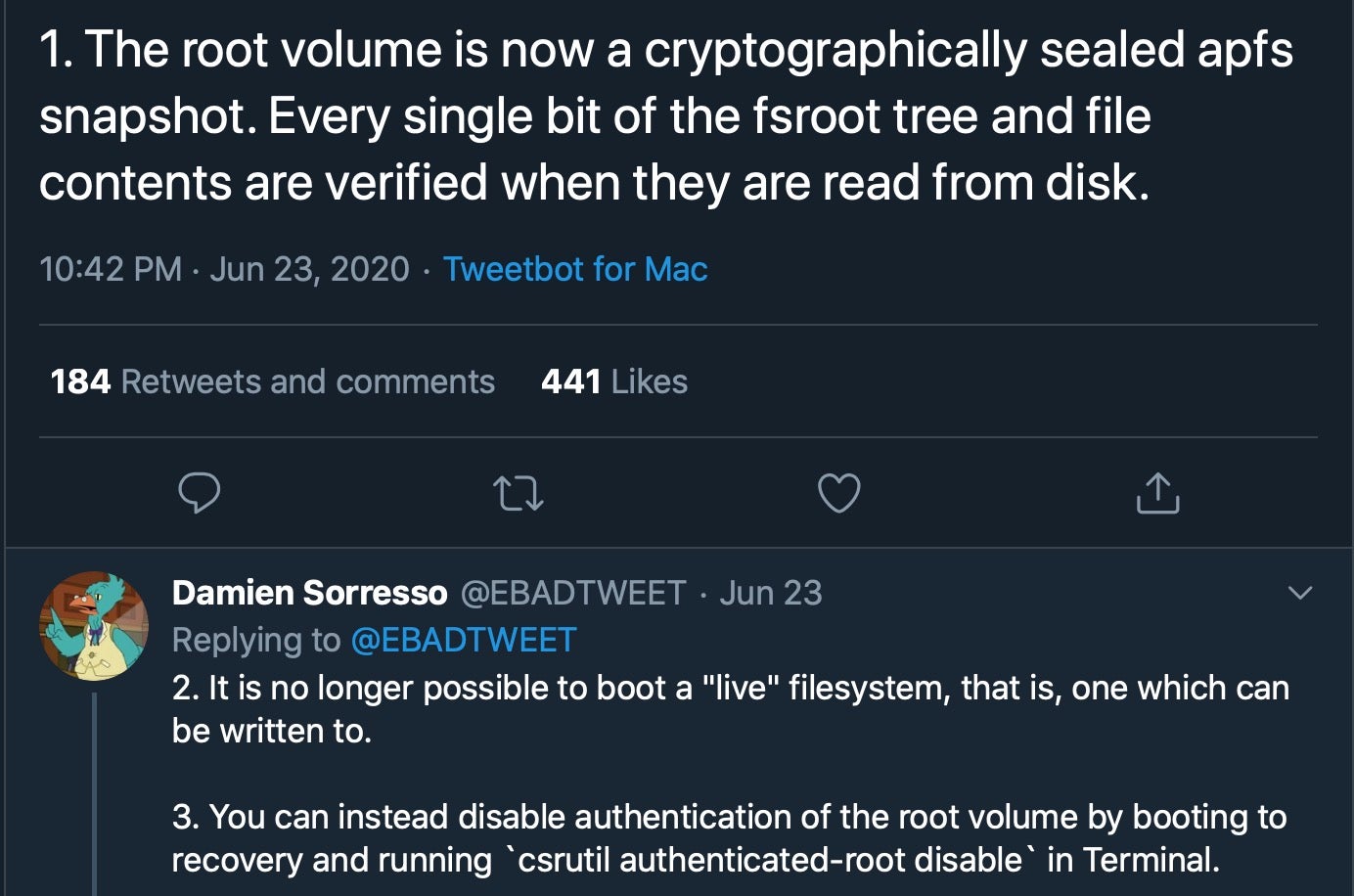

5. Volume système avec signature cryptographique

Au-delà des évolutions majeures que nous avons déjà abordées, d’autres modifications importantes n’ont pas reçu l’attention qu’elles méritaient. Parmi elles, citons notamment le fait que macOS 11 intègre désormais les signatures numériques pour les volumes système. Dans Catalina, Apple avait déjà procédé à une modification de l’architecture afin de diviser le volume racine en deux parties : un volume système en lecture seule et un volume de données pour tout le reste.

Le volume système bénéficie désormais d’un niveau de protection supplémentaire grâce à une validation cryptographique qui empêche les attaques hors ligne et les altérations malveillantes.

Quelles répercussions pour votre entreprise ?

Dans la mesure où le système était hors limites depuis qu’Apple a introduit la fonctionnalité de Protection de l’intégrité du système il y a longtemps avec macOS El Capitan 10.11, ce renforcement du volume système ne devrait pas poser trop de difficultés aux équipes informatiques et de sécurité.

Il présente toutefois deux conséquences. La première est qu’il n’est plus nécessaire d’avoir recours à FileVault pour chiffrer le volume système au repos sur macOS 11. Le volume de données continuera d’être protégé par un chiffrement FileVault si cette fonction est activée.

Le deuxième est qu’essayer d’exécuter une version opérationnelle du système d’exploitation (soit un système de fichier ouvert en écriture) en désactivant la Protection de l’intégrité du système ne fonctionnera plus. Il est possible de désactiver les protections et d’opérer des modifications tant que le système n’est pas amorcé, mais une fois en fonctionnement, il n’est plus possible de le modifier sous macOS 11.

6. Particularités réseau

Nous allons regrouper ici quelques petites évolutions en termes de réseau et d’utilisation d’Internet qui pourraient affecter votre sécurité et vos workflows.

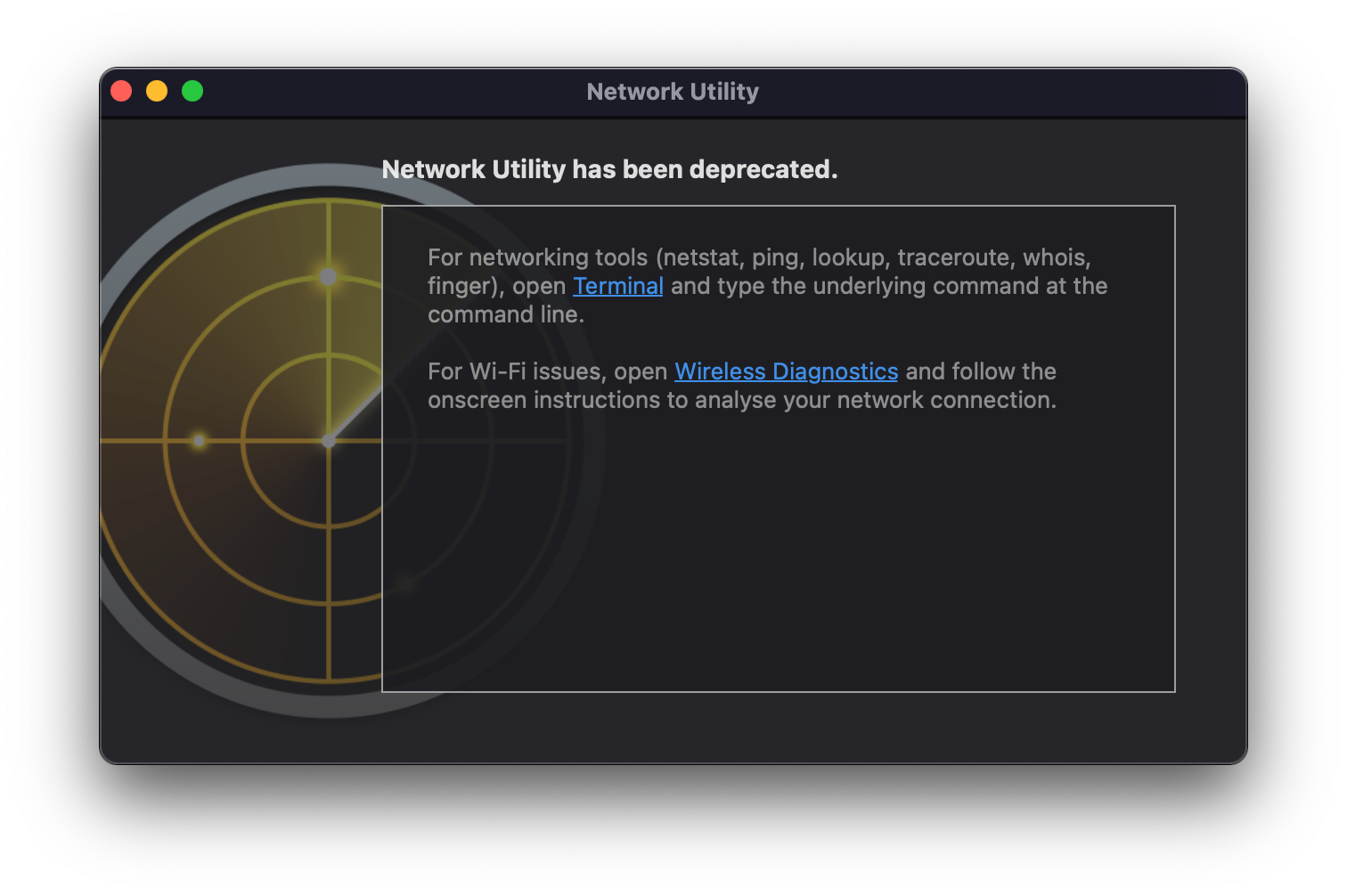

D’abord, comme annoncé publiquement par macrumors, la très ancienne application Utilitaire de réseau a été rendue « obsolète », même si elle n’elle est de toute évidence plus du tout fonctionnelle.

L’Utilitaire de réseau intègre un ensemble d’outils particulièrement utiles, comme Netstat, Ping, Traceroute et Port Scanning.

Apple a également ajouté un tracker/bloqueur pour renforcer la confidentialité de Safari, lequel permet aux utilisateurs de voir les cookies utilisés par un site et ceux que Safari a bloqués. Annoncé ici, un bouton dédié dans la barre d’outils permet d’accéder à des informations détaillées sous la forme d’une série de fenêtres contextuelles.

![]()

Dans la mesure où l’exploitation malveillante des extensions est un mal dont souffrent tous les navigateurs les plus populaires, la nouvelle fonctionnalité Web Extensions introduite par macOS Big Sur intéressera sûrement les équipes de sécurité. Celle-ci permet aux extensions Chrome et Firefox existantes d’être facilement converties pour fonctionner sous Safari 14 grâce à l’outil xcrun. En continuant à encourager la diffusion des extensions de navigateur par le biais de l’App Store, Apple espère répondre aux inquiétudes en matière de sécurité. De nouvelles commandes sont par ailleurs proposées aux utilisateurs afin de gérer les extensions dans le navigateur.

Le protocole HTTP/3 devrait apparemment être activé par défaut dans Safari 14.. D’après les notes de distribution d’Apple, Big Sur offre une prise en charge expérimentale du HTTP/3 dans Safari par le biais de l’option Fonctionnalités expérimentales du menu Développement. Il est par ailleurs possible d’activer ce protocole sur l’ensemble du système en utilisant la commande suivante depuis le Terminal :

defaults write -g CFNetworkHTTP3Override -int 3

Et puisque nous abordons la ligne de commande, notons une autre modification apportée au réseau dans macOS 11, liée directement à la fonction networksetup, soit /usr/sbin/networksetup. À partir de Big Sur, cet outil ne permettra plus aux utilisateurs standard de modifier les paramètres réseau. Ces utilisateurs auront la possibilité d’activer ou de désactiver le Wi-Fi et de consulter les paramètres réseau, mais toute modification exigera la saisie d’un nom d’utilisateur et d’un mot de passe administrateur.

Quelles répercussions pour votre entreprise ?

Dans l’ensemble, ces changements devraient contribuer à renforcer la sécurité du réseau. La modification de l’outil de ligne de commande networksetup s’inscrit dans la lignée des autorisations dont bénéficient les utilisateurs dans l’application Préférences Système, et nous nous réjouissons de voir Apple assurer la cohérence d’un outil à l’autre.

Nous estimons que l’augmentation du nombre d’extensions ne devrait pas étendre la surface d’attaque de manière significative tant que l’App Store d’Apple contrôle et élimine les comportements malveillants ou abusifs à la fois rapidement et efficacement. Apple a donc un rôle majeur à jouer, et les équipes de sécurité des entreprises pourraient trouver intéressant de bloquer l’installation d’extensions de navigateur par le biais de MDM ou d’autres outils de configuration, étant donné d’une part les risques liés de longue date aux extensions malveillantes et d’autre part le volume d’informations privées et sensibles qui transitent par les navigateurs. Sur ce point, le nouvel outil de génération de rapports sur la confidentialité est un ajout à Safari 14 plus que bienvenu dans Big Sur.

Pour terminer sur la question du réseau, la suppression de l’application Utilitaire de réseau ne devrait pas trop contrarier les équipes informatiques, puisqu’elles utilisent déjà très probablement les lignes de commande correspondant aux outils que l’application proposait par le biais d’une interface. Elle ne devrait donc pas manquer à grand-monde.

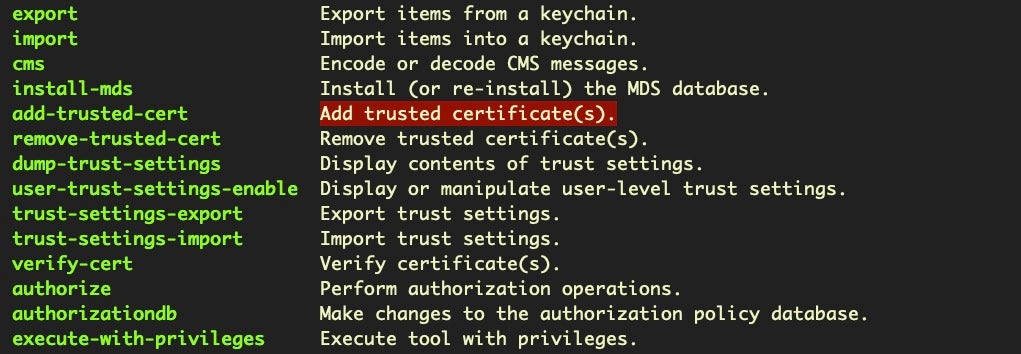

7. Fiabilité des certificats : les utilisateurs root ne suffisent plus

Avec macOS Catalina (et les versions précédentes), l’outil de ligne de commande security peut être utilisé pour modifier les paramètres de confiance des certificats si l’utilisateur est connecté en tant qu’utilisateur root. Il suffit pour cela d’utiliser la commande add-trusted-cert, tel qu’illustré dans la page man de l’outil sur une installation Catalina :

Dans macOS Big Sur, un UID 0 ne sera plus suffisant pour effectuer cette modification, puisqu’une confirmation sera exigée avec un mot de passe administrateur.

Comme dans les environnements gérés d’entreprise, Apple permettra que cette modification soit effectuée sans confirmation si la charge des certificats est déployée avec un certificat racine utilisant un profil de configuration.

Quelles répercussions pour votre entreprise ?

Ce renforcement bienvenu des paramètres d’approbation des certificats peut affecter votre workflow si vous utilisez l’outil de ligne de commande security pour modifier ces paramètres ou bien un processus à privilèges qui appelle la fonction SecTrustSettingsSetTrustSettings.

8. Traitement préférentiel pour les profils de configuration

Les profils de configuration, gérés par le biais de l’outil de ligne de commande profiles ou du panneau Préférences Système > Profils, sont depuis longtemps la cible de nombreuses attaques de malwares. Les plus fréquentes sont les infections par adwares qui cherchent à altérer la page d’accueil du navigateur et les paramètres de recherche, mais on a également observé d’autres types d’attaques qui modifient les paramètres DNS. Les profils sont devenus des cibles de prédilection des adwares après qu’Apple a pris des mesures pour verrouiller les préférences des paramètres du navigateur Safari dans les versions précédentes du système d’exploitation.

Avec macOS Big Sur, Apple a vraisemblablement pris en compte cette exploitation abusive des profils et a renforcé sa procédure d’installation. À moins qu’un équipement soit intégré à un programme MDM, l’installation d’un profil exigera maintenant de l’utilisateur qu’il finalise manuellement le processus dans l’application Préférences Système, où une fenêtre décrira également le comportement effectif du profil.

Certains trouveront toutefois étrange qu’un délai maximum de 8 minutes s’applique à cette opération. Si l’utilisateur ne termine pas l’installation avant la fin du délai imparti, macOS Big Sur supprimera ce profil du menu Préférences Système.

Quelles répercussions pour votre entreprise ?

Il est fort probable que votre entreprise utilise uniquement des profils par le biais d’une solution MDM et que cette modification ne vous affecte pas. Si, pour une raison quelconque, vous programmez l’installation de profils par le biais de scripts, vous devrez faire en sorte que vos utilisateurs soient correctement formés afin de finaliser la procédure eux-mêmes (et en moins de 8 minutes !).

Même si les profils continueront certainement à faire l’objet d’attaques malveillantes basées sur l’ingénierie sociale, que ce soit par le biais d’adwares ou de malwares ciblant macOS, cette évolution devrait avoir un impact positif et contribuer à combattre les pires cybercriminels.

9. Sécurité des applications : la grande oubliée ?

Bien que la WWDC 2020 soit loin d’être terminée, aucune annonce n’a encore été faite sur une éventuelle modification de l’approche d’Apple de la sécurité des applications sous macOS 11. Avec toutes ces modifications axées sur la sécurité, les équipes spécialisées espéraient certaines évolutions majeures. Force est de constater qu’elles restent pour le moment sur leur faim.

Avec macOS 11, il semblerait qu’Apple continue de s’appuyer sur le modèle qui a doucement évolué avec les différentes versions de la gamme macOS 10.x, mais qui reste toutefois un peu à la traîne par rapport au reste du secteur dans l’utilisation des signatures statiques pour le blocage et la détection. Le modèle de sécurité des applications suit actuellement toujours le modèle suivant :

- Protection : signature de code, notarisation et vérification des stratégies système grâce à Gatekeeper

- Détection : blocage des malwares par le biais de règles Yara statiques dans XProtect

- Suppression : élimination des malwares connus sur la base de signatures de détection statiques dans MRT.app

Quelles répercussions pour votre entreprise ?

Bien qu’Apple mérite d’être salué pour ses efforts en matière de sécurité (et bien que plusieurs des modifications apportées par Big Sur soient plus que bienvenues), certains aspects semblent étrangement ignorés. Même Windows a mis en place un dispositif rudimentaire de détection par analyse comportementale, et le trio Gatekeeper + XProtect + MRT.app sur lequel s’appuie Apple semble quelque peu daté.

Gatekeeper et la notarisation peuvent être affectés par de simples stratagèmes d’ingénierie sociale, tels que ceux que les cybercriminels utilisent depuis la version 10.14 et qu’ils n’ont fait qu’améliorer depuis lors. Les règles YARA statiques de XProtect sont basées sur des malwares déjà connus d’Apple (autrement dit, un utilisateur ou une entreprise doit d’abord être infecté avant qu’Apple ne puisse mettre à jour les signatures). Quant à MRT.app, il s’exécute uniquement quand il est mis à jour, quand l’utilisateur se connecte ou quand il redémarre son Mac, ce qui en fait un outil totalement inutile la plupart du temps où le Mac est effectivement en cours d’utilisation.

Les équipes de sécurité d’entreprise n’ont en outre aucune visibilité sur ce que font ou ont pu faire ces outils. Même avec la dernière version de macOS, et malgré son nouveau nom, sa nouvelle numérotation et ses nouvelles fonctionnalités, il reste nécessaire d’assurer la protection des Mac grâce à une plateforme de sécurité comportementale capable de détecter, protéger et signaler les activités malveillantes connues et inconnues.

Conclusion

WWDC 2020 fermera ses portes dans quelques jours et nous ne manquerons pas de mettre à jour cet article en cas de nouvelles annonces importantes au cours de la semaine. Ce que nous avons pu observer jusqu’à maintenant nous laisse une impression favorable de macOS 11 et des évolutions apportées par cette nouvelle version. La plupart d’entre elles aideront vos équipes à améliorer la sécurité de votre parc macOS, moyennant quelques petites modifications de votre workflow.