Singularity™

Vulnerability Management

Les bases d'une sécurité d'entreprise autonome

Les vulnérabilités sont de plus en plus nombreuses et il devient difficile pour les équipes IT et sécurité de suivre la cadence. Lorsque les vulnérabilités sont exploitées à des fins malveillantes en quelques heures alors qu'il faut des mois pour résoudre et éliminer une seule vulnérabilité, il est presque impossible pour les entreprises d'être proactives.

26%

des compromissions impliquent l'exploitation de vulnérabilités

4,55 Mio $

Coût moyen d'une compromission de données due à une vulnérabilité dans un logiciel tiers

62%

des entreprises compromises n'avaient pas conscience de leur vulnérabilité avant l'incident

Votre réseau est-il vulnérable aux attaques ?

Découvrez les risques cachés dans votre environnement en identifiant équipements et vulnérabilités inconnus

Identifiez les zones d'ombre de sécurité

Découvrez les ressources à risque et évaluez leur niveau de sécurité grâce à une évaluation continue des vulnérabilités.

Priorisez les points d'attention

Priorisez la gestion des vulnérabilités sur la base de renseignements pertinents, de facteurs environnementaux et de leur probabilité d'exploitation.

Atténuez les risques

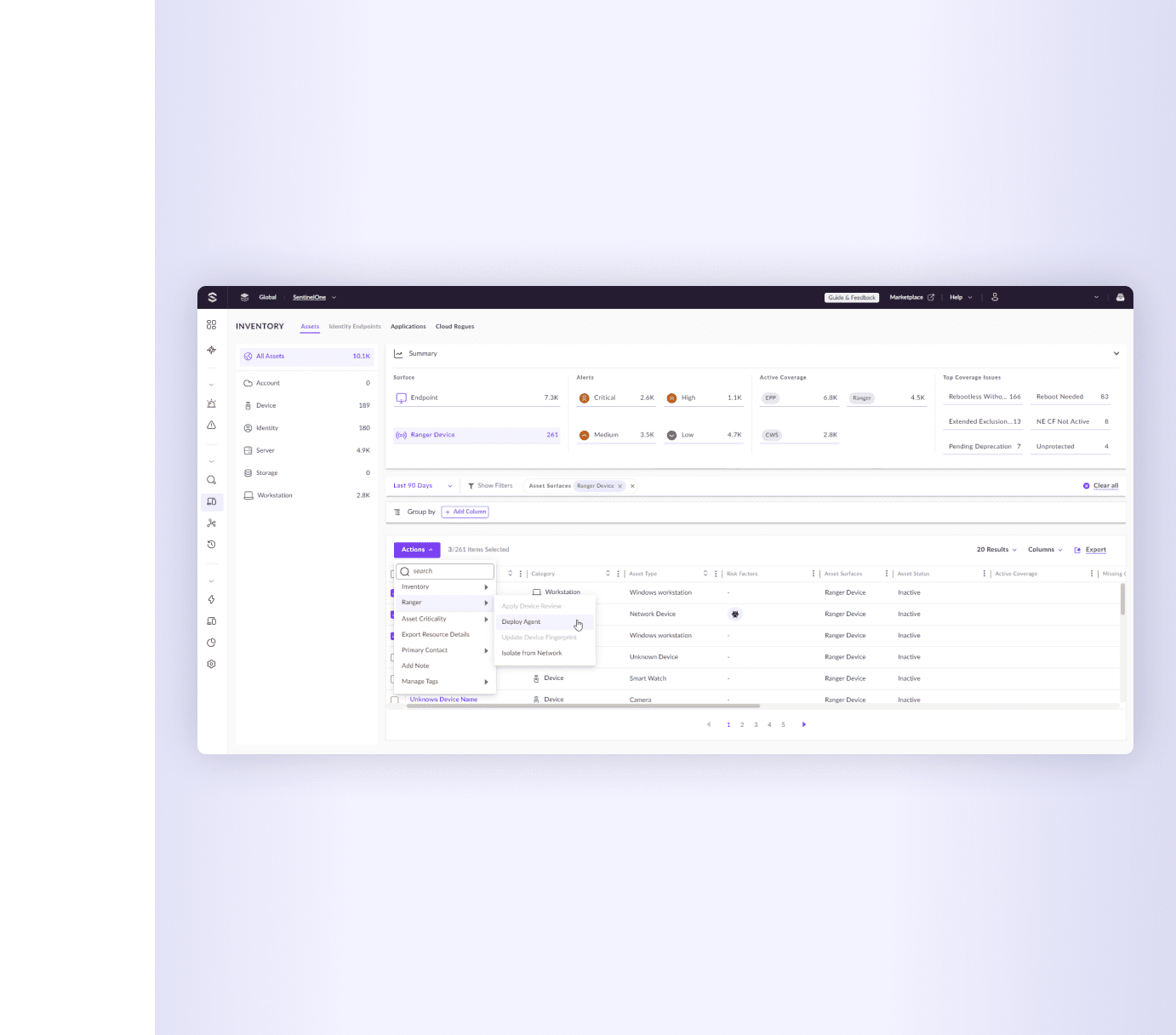

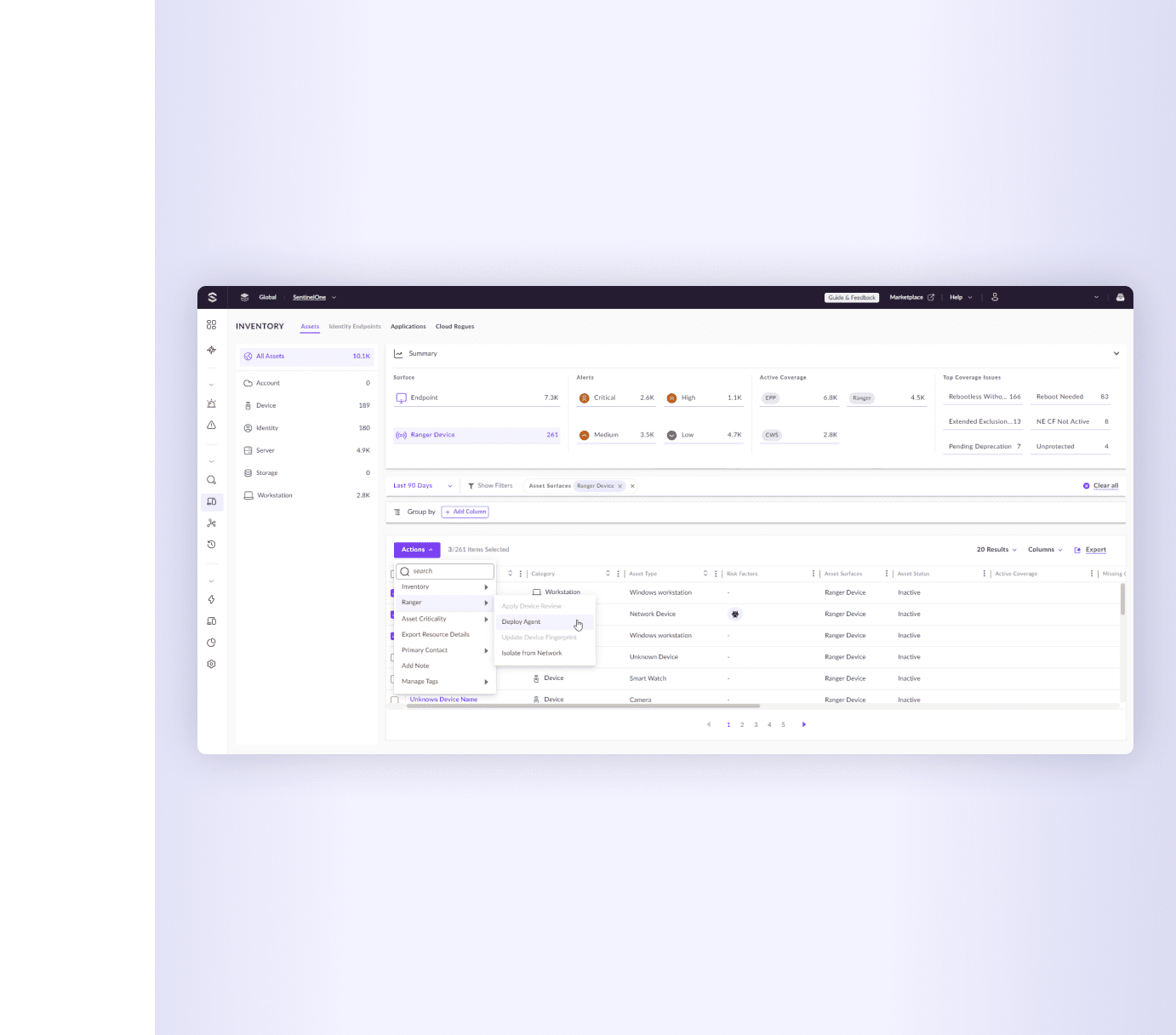

Automatisez les contrôles à l'aide de workflows IT et sécurité simplifiés afin d'isoler les endpoints non managés et déployez des agents pour pallier les lacunes en matière de visibilité.

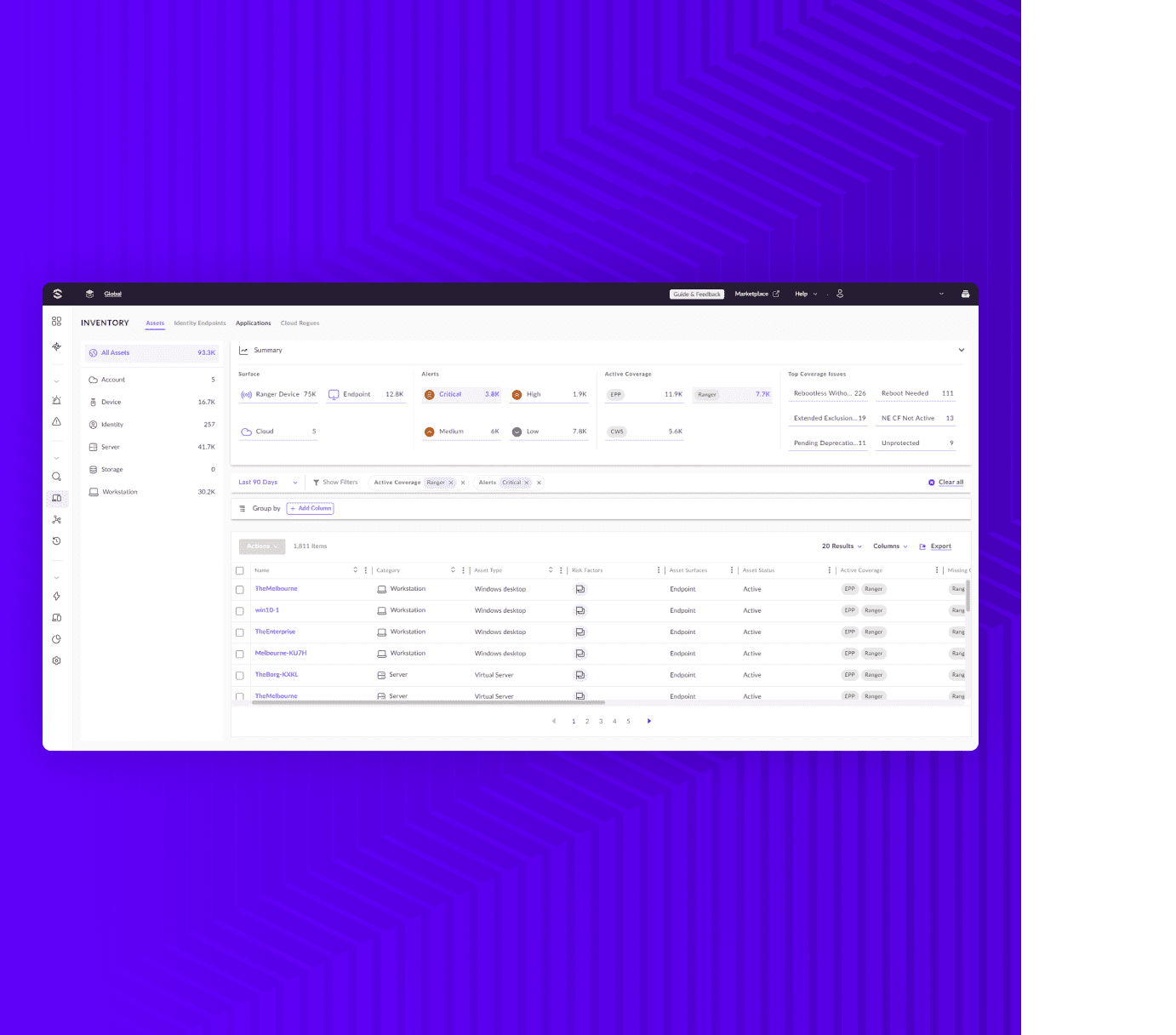

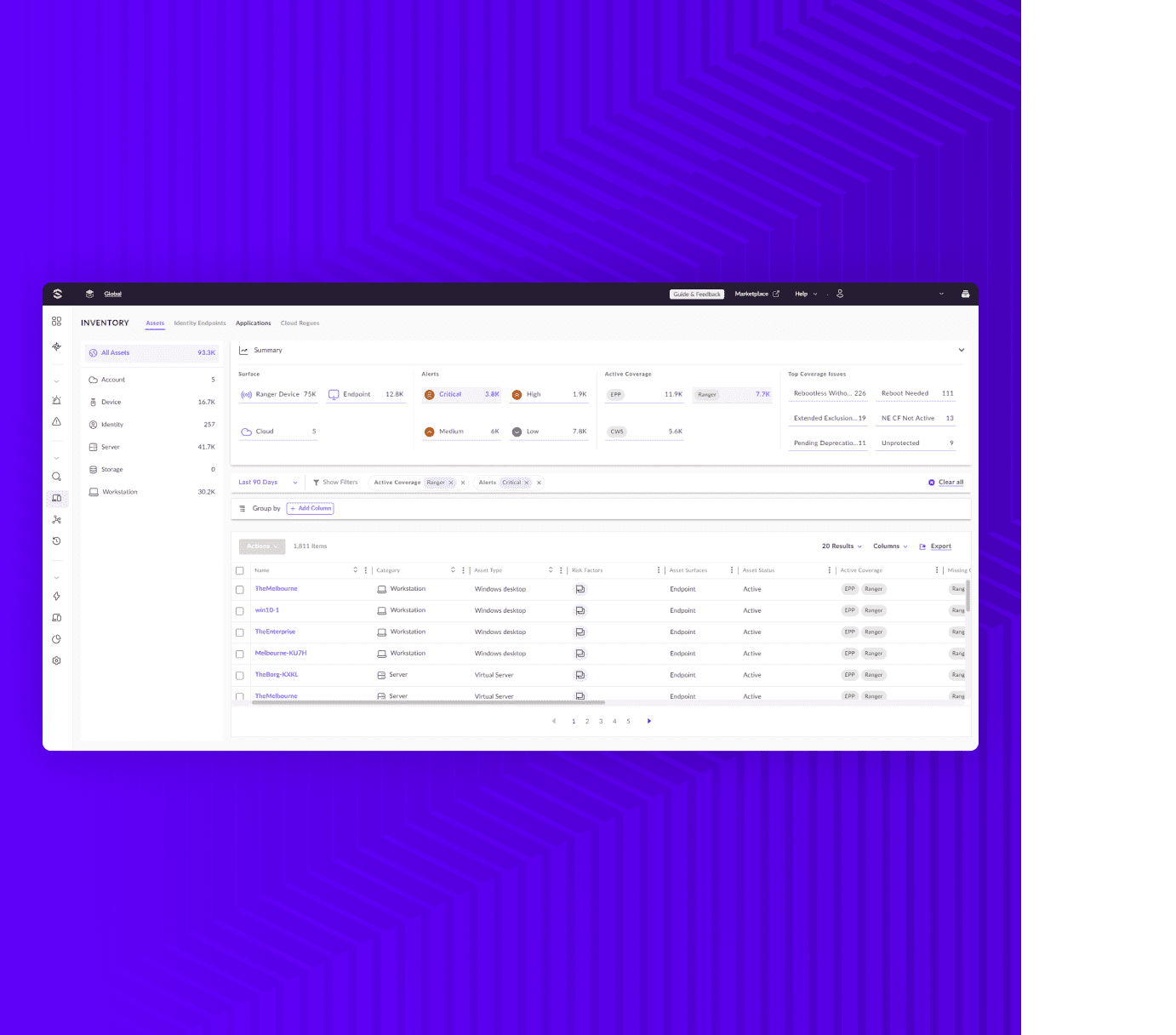

Visibilité accrue, complexité réduite

Les outils traditionnels d’analyse des vulnérabilités réseau sont inefficaces dans un monde qui privilégie les connexions à distance. Identifiez et priorisez les risques à l’aide des agents existants sur les endpoints et déployez une protection en quelques minutes. Tout cela sans devoir procéder à des analyses programmées fastidieuses et sans utiliser du matériel réseau qui monopolise la bande passante.

Informations sur les vulnérabilités et les risques

Singularity Vulnerability Managemen offre une visibilité continue et en temps réel sur les vulnérabilités des applications et des systèmes d’exploitation dans les environnements Windows, macOS et Linux.

Les vulnérabilités sont priorisées en fonction de la probabilité d’exploitation et de la criticité opérationnelle, afin de réduire au maximum les risques avec un minimum d’efforts.

Visibilité inégalée sur le réseau

Combinez l’analyse active et passive pour identifier les équipements, y compris ceux de l’IoT, avec une précision inégalée, en capturant des informations indispensables pour les équipes IT et sécurité. Grâce aux stratégies d’analyse personnalisables, vous pouvez contrôler la profondeur et l’étendue de la recherche en fonction de vos besoins.

Contrôle granulaire

Identifiez facilement et corrigez automatiquement les failles dans votre déploiement d’agents SentinelOne pour optimiser vos mesures de sécurité et assurer une couverture de protection complète.

Isolez les équipements suspects de ceux qui sont légitimes en un seul clic, afin d’éviter toute compromission de votre réseau.

Envie d'essayer la plateforme Singularity ?

Profitez de fonctionnalités cloud assurant visibilité, protection, détection et réponse, sans compromettre la performance.

Bloquez les menaces plus rapidement, avec plus de précision et à plus grande échelle que n'importe quelle intervention humaine.

Produisez des informations exploitables et réduisez vos dépenses avec SentinelOne Singularity Data Lake.

Reconnu par le secteur

Testé et approuvé par les experts, analystes et associations principales du secteur de la cybersécurité.

Plateformes de protection des endpoints

- Leader du Magic Quadrant™ 2024 consacré aux plateformes de protection des endpoints.

96 % Des Clients Recommandent Cwpp

- Note de 4,8/5 dans la catégorie des plateformes de protection des workloads dans le cloud (CWPP).